没有资源的情况下如何熬过攻防演练?

继续是这个扯淡的话题……也以此作为这次攻防演练过程的记录,以后可以纪念一下。

所以,这一篇归类到“科技奇趣”,哈哈。

笔者:国际认证信息系统审计师、软考系统分析师

想了一下,这个过程大约可以分为以下几种态度去应对:

可乐瓜子零食马扎备好,用一堆电脑屏幕围住自己,每个屏幕显示一台安全设备的仪表板界面,全部设置不会超时自动登出......大约就是这样:

没毛病,是吧。

话说这些界面都有各种 UI 缺陷,或者字太少,或者无法定制内容。最典型如右边是 WAF 的输出,没有把整个屏幕利用好,浪费了三分之一的空间。

怒了。于是直接调出浏览器的开发者工具,改页面 HTML 结构、CSS 定义和 JS 里面的循环滚动控制,就可以增加显示的记录数。

如果想避免下次再登录进入 WAF 时还得重新改一次的情况,可以用 greasemonkey / tampermonkey 扩展,把修改设置为一键应用。

具体改了什么这里不介绍了。

那些实时事件,要不要细看就取决于自己能力水平,以及看了之后能干什么。

演员就是要动手了。

随着演练开展,发现攻击队利用了任意文件上传漏洞上传 WEBSHELL。于是登录切换到 ROOT,一边 KILL 进程,一边查日志找对方IP地址和漏洞位置,设置临时过滤和限制写入等等措施。

这个时候,需要开多个窗口同时观察和处置,在默念“论一个演员的自我修养”的同时,想想仪式感还是要拉满才行。

于是用一堆 PUTTY 窗口把屏幕摆满,各种持续显示系统日志:

# tail -f /var/log/message

倒是要说一下,不是所有的服务器环境都是看系统日志,比如可以看tomcat的输出(路径不是真实的)

# tail -f /opt/tomcat/logs/debug_

话说窗口的摆放需要有点技巧和美感,这样才能充分投入。

于是在结合了《黑客帝国》的垂直信息流和《旗鱼行动》的环绕阵势之后,堆出来这个桌面:

这个桌面如果手工排布就很花时间,所以最右边已经懒了,不是 Putty,而是 Kali Linux 运行 WireShark 在抓包,人肉观察内网有无异常流量。

Windows 11 提供的窗口排布功能并不支持这么复杂的排布。一般情况下,显卡的控制中心软件会提供类似的功能,而我这电脑的厂商也提供了一个显示窗口控制排布的软件,可以方便地设置窗口排布。

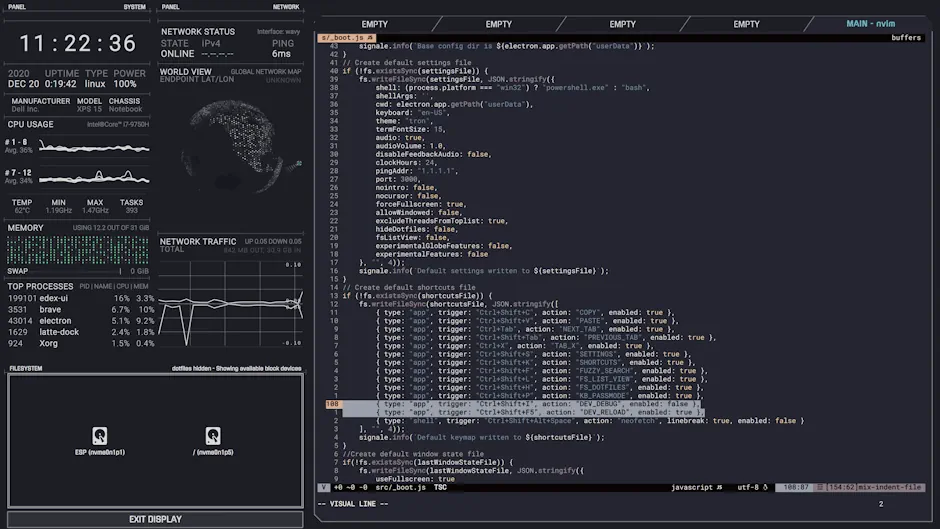

如果啥事都没发生,实在闲得无聊的话,可以留一个显示器,运行一个看上去花里胡哨的系统外壳,比如:

不仅能操作,有人来看的时候还特能唬弄人,哈哈。

最后是编剧模式。导演确实是轮不到自己了,但还可以做做编剧,只需要一点文字能力。

剧本就是每天的防守报告。我们要按照源于生活高于生活的要求,把剧本啊不是,把报告内容充实起来。

1、首先是无论有事没事,各种安全设备日志截图贴满;

2、然后把疑点异常记录勾出明示;

3、再然后批注解析摘抄网络协议技术说明等等写满;

4、最后结论部分知网上找论文引用一番。

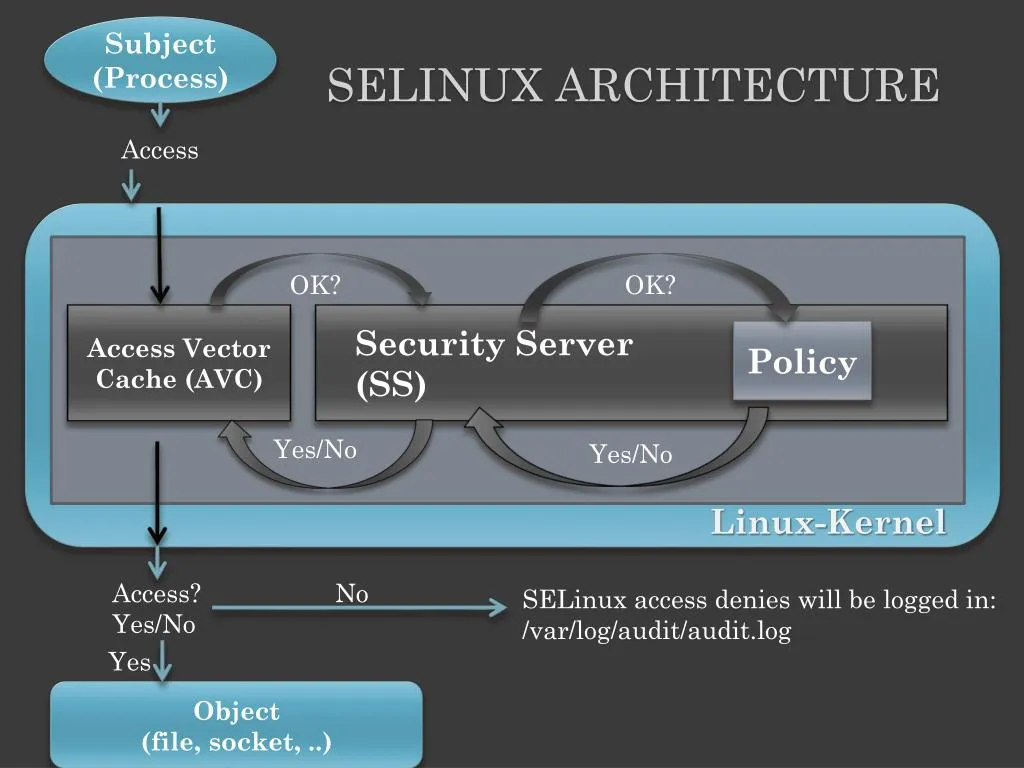

总之就是越高技术,越看不懂就越好,比如下面这张 SELinux 的结构图:

这图还确实值得认真学习。

其实坚持就是胜利,无论打到最后多少分,重要的是参与。

负分丢脸?

记住只要自己不尴尬,尴尬的就是别人哦。

题图来自Pixabay公共图片库

本页网址二维码: