ENISA前瞻2030年十大新兴网络安全威胁

欧盟网络安全局ENISA(European Union Agency for Cybersecurity)是欧盟官方的网络安全机构,位于希腊雅典。近日,ENISA前瞻发布了到2030年可能出现的十大新兴网络安全威胁形态

笔者:国际认证信息系统审计师、软考系统分析师

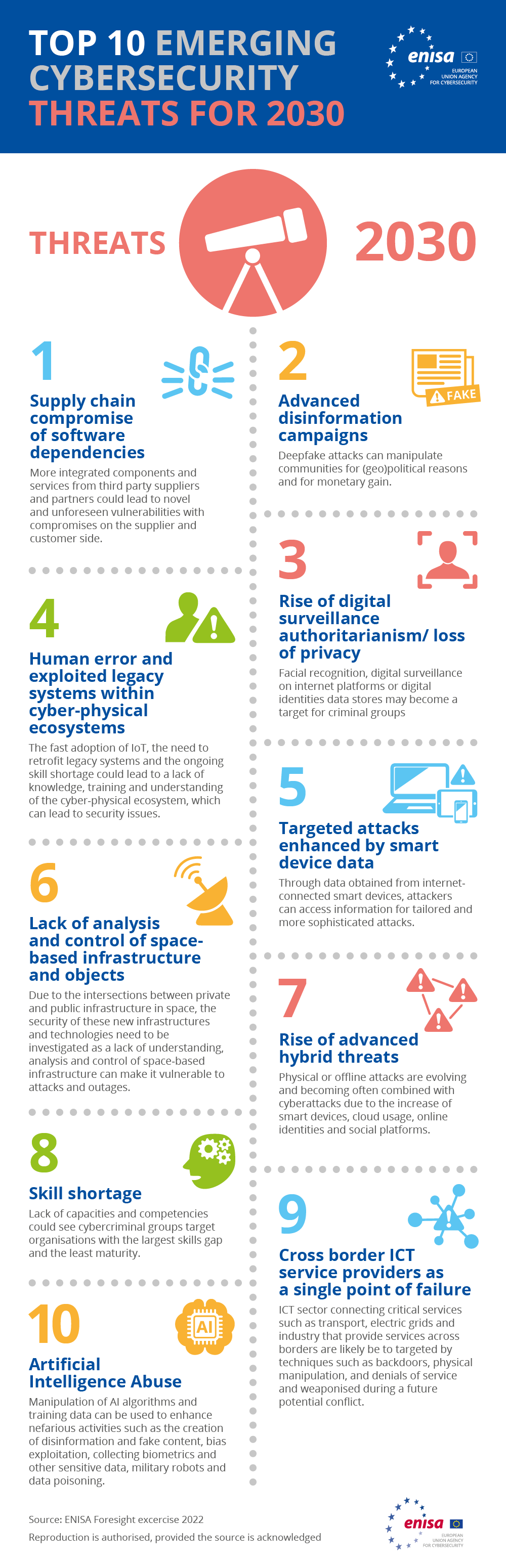

这十大新兴网络安全威胁形态分别是:

随着软件行业供应链模式的进一步发展,软件系统中将集成来自第三方供应商和合作伙伴的更多集成组件和服务,从而可能导致由上游供应商和下游客户两方面引入新的、不可预见的漏洞。

出于(地缘)政治利益和金钱利益等原因,攻击者通过深度伪造技术制造虚假信息,通过信息控制实现操纵特定人群社区。

面部识别数据、互联网平台产生的数字监控记录以及人的在线数字身份等信息的数据存储,可能成为网络犯罪集团的重点目标。

物联网的快速采用、对翻新遗留信息系统的需求,以及持续的网络安全专业技能人员短缺情况,可能导致实际从业人员缺乏对网络物理生态系统的知识、培训和理解,进而导致安全问题。

通过从连接到互联网的智能设备获得的数据,攻击者可以为实现特制且更复杂、巧妙的攻击方法而获得更多的支撑信息。

随着太空中开始出现私有的网络基础设施,这些设施和公共性质的基础设施之间存在交集。由于业界缺乏对天基网络基础设施的理解、分析和控制能力,这使得这些设施容易受到攻击并导致服务中断。因此,需要对这些新型基础设施和技术的安全性进行调查。

由于智能设备、云平台、在线身份和社交平台等技术应用不断增长,离线状态下的物理攻击手段正在持续演变,并经常与网络攻击相结合。

注:熟悉网络安全攻防的应该都知道在目标场所扔U盘这种物理攻击手段。

网络犯罪组织的目标,将会是网络安全专业技能鸿沟最宽、成熟度最低的组织群体。此类群体缺乏网络安全相关的体量和能力(难以做好防御)。

现代关键基础设施及服务,比如运输、电网和重要工业等,都是通过ICT服务提供商的服务而连接在一起的。对于能跨境提供服务的ICT服务提供商,很可能会成为未来潜在冲突中各种攻击技术比如后门、物理操纵、拒绝服务和武器化等手段的目标,被攻破时会出现一损俱损的大面积受损情况。

注:ICT即 Information & Communication Technology,信息与通信技术。ICT服务提供商一般是指通信基础设施运营商。

对人工智能算法和训练数据的操纵可用于增强邪恶活动,如创建虚假信息和虚假内容、放大和利用偏见、收集生物识别或其他敏感数据、研发军事机器人和实施数据中毒攻击。

注: (1)军事机器人是指用于战场上杀人的机器人,这是机器人技术的重大伦理道德挑战。 (2)数据中毒是是一种全新的、特殊的对抗攻击,故意在人工智能训练数据中加插有特殊目的性的数据,使得训练后的人工智能具有仅被下毒者所掌握的后门,从而绕过由人工智能算法实施的任何控制措施。

以上10条,是ENISA为能应对网络安全在不远的将来会出现的各种挑战,在进行了8个月的前瞻演练后,确定并排名产生的。

在ENISA预见专家组(ENISA Foresight Expert Group)、CSIRTs网络和欧盟CyCLONe专家组的支持下,ENISA举办了威胁识别研讨会并进行了头脑风暴活动,为2030年即将出现的挑战寻找解决方案。

作为业界共识的是,网络安全风险只会随着时间发展而不断增加,无法推迟或减轻这种趋势。因此,ENISA决定先走一步,以预防胜于治疗的态度,提前采取一切可能的措施,确保在未来能有充足的弹性去应对网络安全状况。

前瞻演练的结果表明,网络安全威胁的种类始终是多样化的,且和当前正在发展的威胁情况具有相关性和继承性。而随着新技术的普及应用,对原有威胁的演化产生了复杂性,导致对未来威胁情况的理解和防御增加了新的不确定性。

ENISA认为,预见性分析是评估威胁可能如何演变的一个重要工具。基于预见性分析获得的结论,可以促使相关人群采取行动。

值得我们关注的是ENISA在进行预见性分析时所使用的方法,总体上包括3大类,大致如下:

1、据ENISA介绍,分析过程使用的主要方法包括威胁识别、威胁分级、以及基于政治P、经济E、社会S和技术T等因素分析的综合探索(按英文缩写也称为PESTLE分析)。

在威胁分类分级方面,纳入考虑了ENISA 2022年网络威胁全景报告中提到的四组威胁,并使用当前的威胁分类法,按特别关注的故意威胁,将预见的威胁划入为高级类别。

2、非常值得注意的是,为了识别未来可能产生的威胁,参与该项目的专家还求助于科幻原型(Science Fiction Prototyping,SFP)手段。SFP的概念是指通过科学幻想去描述和探索那些未来的技术,以及基于这些技术支撑起来的社会结构。

典型的SFP的内容,是基于从当前技术趋势构建出一套立足于未来的故事场景,然后从一个虚构人物的角度去体验该场景。通过结合具体的科幻故事,启发参与者从不同的角度去探索各种可能的未来。

3、为有效识别威胁而借鉴了传统的未来学研究方法和军事战略思维作为威胁预见方法,通过务虚研究的方式推断未来环境的模型。因此分析过程包括了场景规划技术,并设计了5个典型的未来场景:

(1)在海量数据环境中的区块链、深度伪造和网络犯罪; (2)环保、可持续发展和智能城市互联(非国家之间); (3)更大的数据量,更少的控制措施; (4)可持续的能源供应、自动化和短期劳动力; (5)立法、偏见、物种灭绝和全球威胁。

总结:ENISA的前瞻

ENISA的网络安全预见工作是随着第一份预见报告:《新兴和未来网络安全挑战的预见》而启动的。ENISA寻求通过网络安全预见工作,提高欧盟对未来威胁的意识,并促进欧盟成员国和利益相关者的应对措施,来提高欧盟的网络安全弹性。

最后附上ENISA的一图流:

相关网址包括原文地址:

https://www.enisa.europa.eu/news/cybersecurity-threats-fast-forward-2030

ENISA网址

欧盟网络问题水平工作组

欧盟NIS2网络和信息安全系统

ENISA CSIRTs网络

https://www.enisa.europa.eu/topics/incidence-response/csirts-in-europe/csirts-network

ENISA 2022年网络威胁全景报告网址

ENISA 新兴和未来网络安全挑战的远见

本站微信订阅号:

本页网址二维码: