关于OpenSCAP/SCAP安全策略的介绍

本文以RHEL 7/CentOS 7为例,介绍说明OpenSCAP组织以及由其开发的安全策略。

笔者:国际认证信息系统审计师、软考系统分析师

首先还是重温一下定义:

安全策略是通过SCAP(Security Content Automation Protocol)标准定义的,用于配置安装后的系统要遵循的限制和建议,也可以称为合规策略。

在《安装RHEL/CentOS时如何选择配置安全策略?》(点击这里打开微信公众号链接)一文中,我介绍了安全策略的引用和一般情况的选择。但其它策略是什么呢?

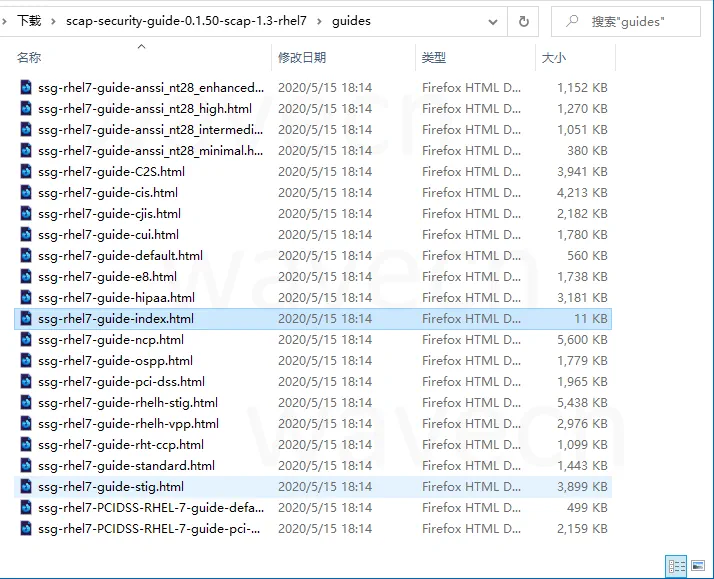

如果我们直接下载安全策略包(scap-security-guide-0.1.50-scap-1.3-rhel7.zip)并进行解压,可以在其中的guides目录下,双击ssg-rhel7-guide-index.html打开浏览。

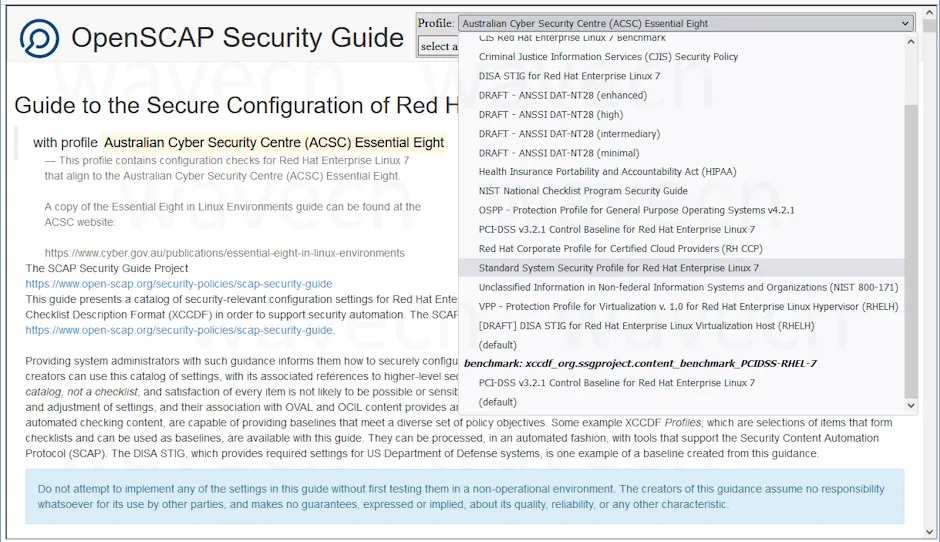

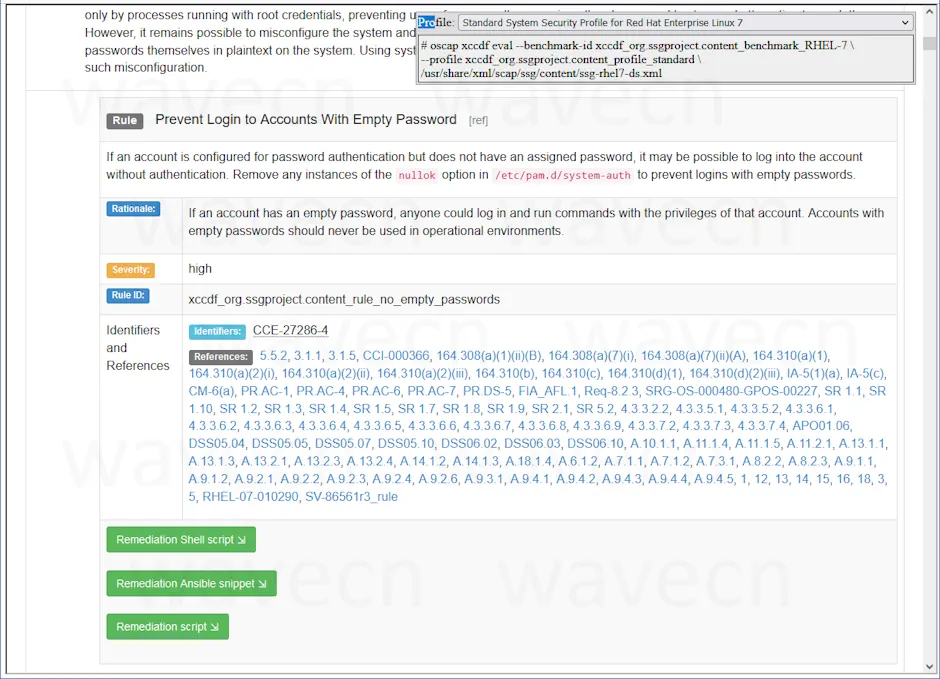

随后在右上角的悬浮选单中,可以选择安全策略了解其具体内容。

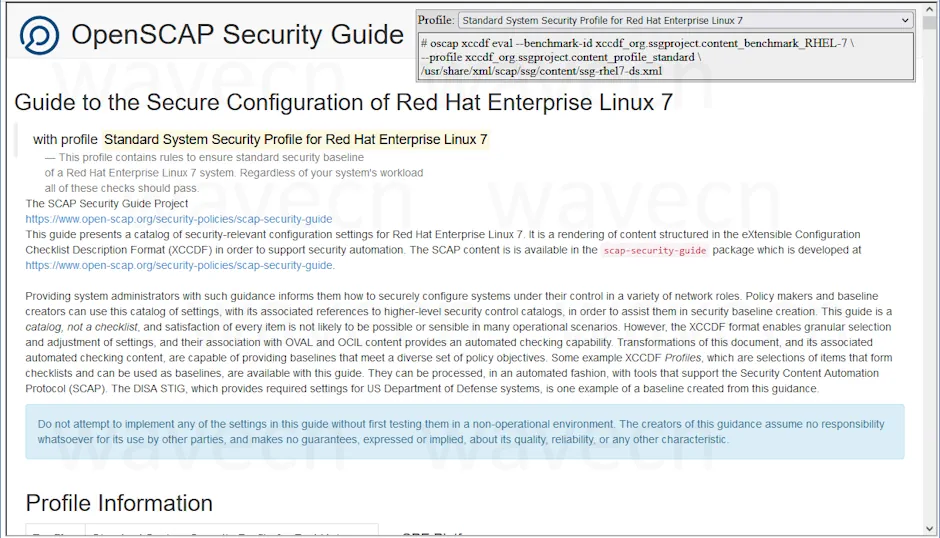

所选择的安全策略,在选单中还会给出命令行操作示例:

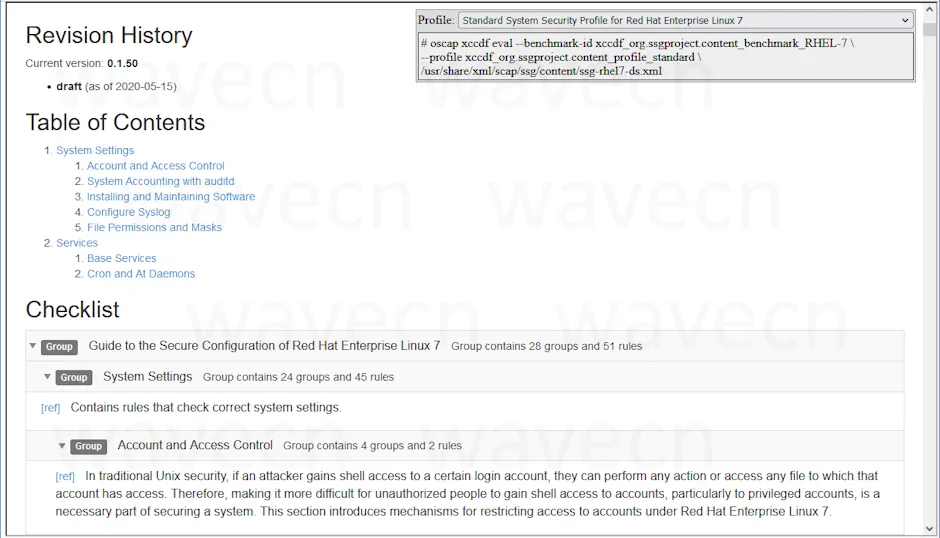

每一个安全策略的介绍都包括有完整的检查表清单、规则定义和操作脚本。

有兴趣可以逐一查看(点击绿色按钮展开),并从操作脚本中了解到具体检查过程是如何进行的。

这里不说那么详细,只对每一个安全策略进行介绍如下。

首先要介绍的整个安全策略的说明。安全策略是The SCAP Security Guide Project(https://www.open-scap.org/security-policies/scap-security-guide)的产物,通过本指南提供了Red Hat Enterprise Linux 7相关的安全相关配置设置的目录。

安全策略是一种以可扩展的配置检查表描述格式(eXtensible Configuration Checklist Description Format, XCCDF)进行结构化的内容的呈现,以实现支持安全自动化。

SCAP的内容在 scap-security-guide 软件包中提供,通过向系统管理员提供指导,使其能在不同的网络角色中安全地配置其控制的系统。安全策略制定者和安全基线创建者可以使用此设置目录,以及目录相关的更高层次安全控制目录的参考指引,去帮助创建安全基线。

本指南是目录,而不是检查清单。在许多操作场景中,对每个项目的满意度不太可能是可实现的或合理的。然而,XCCDF格式支持设置细粒度的选择和调整操作,它们可以与OVAL和OCIL内容的关联,从而提供了自动检查功能。

此文档经过转换,以及文档相关的自动检查内容,能够提供满足多套不同策略目标的多种基线。

一些作为示例作用的XCCDF配置文件,是从检查表中选择的且可以作为基线的项目,与本指南同时提供。

它们可以通过支持安全内容自动化协议(SCAP)的工具以自动化的方式进行处理。为美国国防部的系统提供了必要的设置的DISA STIG,是根据本指南创建基线的具体例子。

没有在非生产环境中进行测试之前,不要尝试在生产环境实现本指南中的任何设置。本指南的创建者对其他任何方面使用本指南的行为不承担任何责任,并且对本指南的质量、可靠性或任何其他特征不作任何明示或暗示的保证。

Australian Cyber Security Centre (ACSC) Essential Eight

此配置文件包含了对Red Hat Enterprise Linux 7的配置检查,以澳大利亚网络安全中心(Australian Cyber Security Centre, ACSC)的基本八项要求为准。

该基本八项要求在Linux环境下的指引副本可以在ACSC网站获得:

https://www.cyber.gov.au/publications/essential-eight-in-linux-environments

C2S for Red Hat Enterprise Linux 7

此配置文件演示了对于美国政府商业云服务(C2S)基线要求的合规性。

该基线要求是受到了互联网安全中心 (Center for Internet Security, CIS) Red Hat Enterprise Linux 7 Benchmark, v2.1.1 - 01-31-2017 的启发的。

为了使SCAP安全指南项目保持符合CIS的条款和条件,特别是限制(8),需要注意,没有任何声明或声称C2S配置文件能确保系统遵循或符合CIS基线。

CIS Red Hat Enterprise Linux 7 Benchmark

此基线以互联网安全中心 Center for Internet Security Red Hat Enterprise Linux 7 Benchmark, v2.2.0, released 12-27-2017 为准。

Criminal Justice Information Services (CJIS) Security Policy

此配置文件来源于FBI的CJIS v5.4 安全策略。该策略的副本可以从CJIS 安全策略资源中心网站获取:

https://www.fbi.gov/services/cjis/cjis-security-policy-resource-center

DISA STIG for Red Hat Enterprise Linux 7

此配置文件包含的配置检查是以DISA STIG for Red Hat Enterprise Linux V1R4 为准。

除了适用于Red Hat Enterprise Linux 7外,DISA认识到此配置基线同样适用于以Red Hat Enterprise Linux 7为操作系统层的Red Hat技术产品,包括:

- Red Hat Enterprise Linux Server

- Red Hat Enterprise Linux Workstation and Desktop

- Red Hat Enterprise Linux for HPC

- Red Hat Storage

- Red Hat Containers with a Red Hat Enterprise Linux 7 image

DRAFT - ANSSI DAT-NT28 (enhanced)

配置文件草案,适用于 ANSSI 合规要求的增强层。

ANNSI 即法国国家信息系统安全机构,Agence nationale de la sécurité des systèmes d'information. 网址为:

DRAFT - ANSSI DAT-NT28 (high)

配置文件草案,适用于 ANSSI 合规要求的高级层。

DRAFT - ANSSI DAT-NT28 (intermediary)

配置文件草案,适用于 ANSSI 合规要求的中间层。

DRAFT - ANSSI DAT-NT28 (minimal)

配置文件草案,适用于 ANSSI 合规要求的最小层。

Health Insurance Portability and Accountability Act (HIPAA)

此配置文件将Red Hat Enterprise Linux 7配置为遵循HIPAA安全规则,从而实现对个人电子健康信息的安全防护。

HIPAA安全规则建立了美国国家标准,以保护由被此安全规则所覆盖的实体所创建、接收、使用或维护的个人电子健康信息。安全规则要求提供适当的行政管理、物理和技术保障,以确保受保护的电子健康信息的机密性、完整性和安全性。

NIST National Checklist Program Security Guide

此法规遵从性配置文件反映了将Red Hat Enterprise Linux 7.x版本部署到美国国防、情报和民用机构的核心安全相关配置设置集。合作开发伙伴和赞助商包括有美国国家标准与技术研究所(NIST)、美国国防部、美国国家安全局和红帽公司。

此基线实现了来自以下来源的配置要求:

- Committee on National Security Systems Instruction No. 1253 (CNSSI 1253)

- NIST Controlled Unclassified Information (NIST 800-171)

- NIST 800-53 control selections for MODERATE impact systems (NIST 800-53)

- U.S. Government Configuration Baseline (USGCB)

- NIAP Protection Profile for General Purpose Operating Systems v4.2.1 (OSPP v4.2.1)

- DISA Operating System Security Requirements Guide (OS SRG)

对于任何不同的配置要求,例如密码长度,都选择相对更严格的安全设置。安全需求可追溯性指南(RTMs)和范例用途的系统安全配置指南通过scap-security-guide-docs软件包提供。

此配置文件反映了美国政府的共识内容,并通过美国国家安全局支持的“OpenSCAP/SCAP安全指南倡议”开发的。除了为适应发布过程而产生的格式差异外,此配置文件通过共识和发布过程的工作,以微小的差别比如错误修正,原样表达了OpenSCAP/SCAP的安全指南内容。

OSPP - Protection Profile for General Purpose Operating Systems v4.2.1

此配置文件反映了在NIAP配置附件中确定的强制性配置控制,该附件是对于通用操作系统的保护配置文件(Protection Profile Version 4.2.1)。

此配置文件与CNSSI-1253一致。CNSSI-1253要求美国国家安全系统遵守特定的配置参数。因此,此配置配置文件适用于美国国家安全系统。

PCI-DSS v3.2.1 Control Baseline for Red Hat Enterprise Linux 7

确保PCI-DSS v3.2.1 安全配置设置被应用。

PCI-DSS 是指付款卡工业数据安全标准,即 Payment Card Industry (PCI) Data Security Standards (DSS) 的缩写。PCI安全标准委员会是在2006年建立的开放式论坛,负责开发、管理、教育和宣传PCI安全标准,包括数据安全标准。网址:

https://www.pcisecuritystandards.org/

Red Hat Corporate Profile for Certified Cloud Providers (RH CCP)

此配置文件包含了红帽公司为获得红帽认证的云提供商所部署的Red Hat Enterprise Linux 7实例推荐的最低安全相关配置设置。

Standard System Security Profile for Red Hat Enterprise Linux 7

此配置文件包含了确保Red Hat Enterprise Linux 7系统符合标准安全基线的规则。无论系统实际用于什么工作负荷,所有这些检查都应该通过。

Unclassified Information in Non-federal Information Systems and Organizations (NIST 800-171)

此配置文件将Red Hat Enterprise Linux 7按NIST特别出版物800-53的控制要求进行配置。该控制要求被用于保护受控的非机密信息(Controlled Unclassified Information, CUI)。

摘自 NIST 800-171, Section 2.2:

在非联邦信息系统和组织环境中,为保护CUI的机密性,安全要求需要有良好定义的结构,包括有:

(i) 一个基本的安全要求部分;

(ii) 一个派生的安全要求部分.

基本的安全要求来自FIPS出版物200,该出版物为联邦信息和信息系统提供了高级和基本的安全要求。对基本安全要求作为补充的衍生安全要求,取自NIST特别出版物800-53中的安全控制。

参考:

FIPS Publication 200

https://csrc.nist.gov/publications/detail/fips/200/final

NIST Special Publication 800-53

https://csrc.nist.gov/publications/detail/sp/800-53/rev-5/final

VPP - Protection Profile for Virtualization v. 1.0 for Red Hat Enterprise Linux Hypervisor (RHELH)

此遵从性配置文件反映了部署RHEL Hypervisor (RHELH) 7的核心安全相关配置设置。在把RHELH部署到美国国防、情报和民用机构时需要按此配置文件进行配置。此配置文件的开发合作伙伴和赞助商包括美国国家标准与技术研究所(NIST)、美国国防部、美国国家安全局和红帽公司。

此基线实现了以下来源内容中的配置要求:

- Committee on National Security Systems Instruction No. 1253 (CNSSI 1253)

- NIST 800-53 control selections for MODERATE impact systems (NIST 800-53)

- U.S. Government Configuration Baseline (USGCB)

- NIAP Protection Profile for Virtualization v1.0 (VPP v1.0)

对于任何不同的配置要求,例如密码长度,都将选择更严格的安全设置。安全需求可追溯性指南(RTMs)和示范的系统安全配置指南,均通过 scap-security-guide-docs 软件包提供。

此配置文件反映了美国政府的共识内容,并通过美国国家安全局支持的“ComplianceAsCode(以代码促合规)”项目开发的。除了为适应发布过程而产生的格式差异外,此配置文件通过共识和发布过程的工作,以微小的差别比如错误修正,原样表达了“ComplianceAsCode(以代码促合规)”项目的内容。

[DRAFT] DISA STIG for Red Hat Enterprise Linux Virtualization Host (RHELH)

这个*草稿*配置文件包含使Red Hat Enterprise Linux Virtualization Host (RHELH) 对标DISA STIG要求的配置检查。

STIG:Security Technical Implementation Guide,安全技术实现指南,是一种用于对计算机软件和硬件进行标准化的安全安装和维护的方法。

参考:

本站微信订阅号:

本页网址二维码: