网络安全加固基准:CIS Benchmarks 2023年5月的更新

这个公众号(包括我个人网站的重启)是从2022年翻译介绍CIS(Center of Internet Security,互联网安全中心)网络安全关键控制措施(CIS Controls,以下简称CIS控制措施)开始的。

笔者:国际认证信息系统审计师、软考系统分析师

CIS控制措施是一套关于组织内如何控制和应对网络安全风险的整体管理实践措施框架,总共有18项措施,每项措施均有若干要点和实施指引。

国内熟悉CIS控制措施的人并不多,主要原因我觉得还是因为要全面普及贯彻消化网络安全等级保护的要求都还有一定距离,大家都忙着等保合规而忽略了CIS控制措施是在等保基础上的良好补充,更多地聚焦在管理上而不是技防,而且也比较具体,不会像ISO 27001那样地抽象,所以是值得学习和参考实施的。有兴趣可以从如下的链接参阅:

在当时我就曾经有打算翻译介绍一下CIS编制的网络安全加固措施基准要求(CIS Benchmarks,以下简称CIS基准要求)。不过这个工作量以及能否跟上更新速度确实是问题。所以现在先跟踪一下CIS基准要求的更新情况,这也是非常有必要的。

CIS基准要求是CIS社区合作开发的安全配置建议,用于加强组织抵御网络攻击的技术能力。

由于系出同门,CIS基准要求是与CIS控制措施相互映射匹配的。CIS基准要求的覆盖范围包括云服务商的平台和服务、容器、数据库、桌面软件、服务器软件、移动设备、网络设备和主流操作系统。

企业组织按CIS基准要求所执行的安全设置,也同样是企业组织履行各种行业性质的安全合规要求和风险管理框架的过程实践。

典型如网络安全等保测评,对被测评的信息系统及其网络环境有许多加固的要求,这些要求基本上都可以在CIS基准要求中找到设置的方法,而且CIS基准要求会比等保测评的要求(以等保2.0的加固要求为比较对象)更全面和深入。

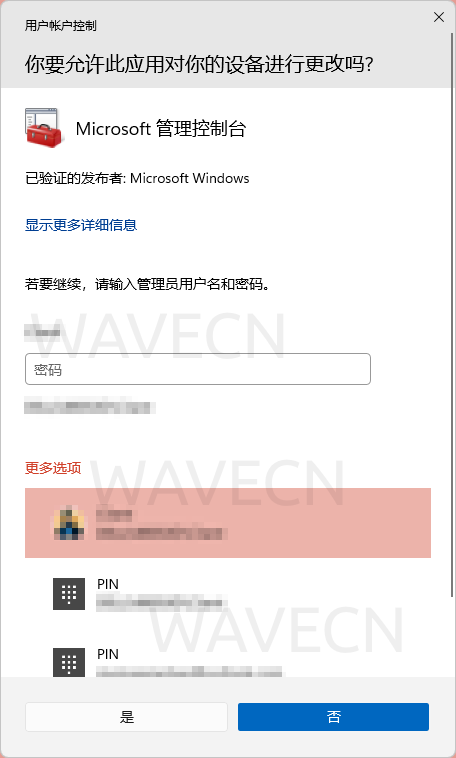

举一个实际应用的例子。时下很热门的“零信任”概念,应用到Windows操作系统环境后最彻底(最麻烦)的做法是任何特权管理操作都要进行用户身份校验,需要输入管理员密码而不只是简单地确认。

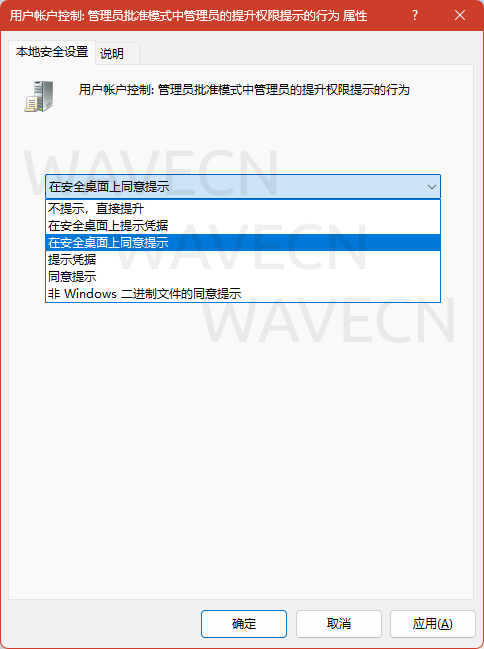

这个设置就是在CIS Microsoft Windows Server Benchmark里面设定的,比如对于Windows Server 2019 Benchmark v2.0.0版本,是2.3.17节 User Access Control 的要求:

2.3.17.2 (L1) Ensure 'User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode' is set to 'Prompt for consent on the secure desktop' or higher (Automated)

2.3.17.2 (L1)确保“用户帐户控制:管理员批准模式中管理员的提升权限提示的行为”设置为“在安全桌面上提示同意”或更高的设置(自动)

L1是指Profile Applicability 属于 Level 1,Domain Controller或Member Server,即这个细项适用于域控制器或独立服务器。

(自动)是指该选项可由CIS-CAT自动设置和审计。

这个设置是在本地安全策略的安全选项中:

具体解释如下:

在安全桌面上提示凭据: 当某个操作需要提升权限时,将在安全桌面上提示用户输入有权限的用户名和密码。如果用户输入有效凭据,则该操作将使用用户的最高可用权限继续进行。

在安全桌面上同意提示: 当某个操作需要提升权限时,将在安全桌面上提示用户选择“允许”或“拒绝”。如果用户选择“允许”,则该操作将使用用户的最高可用权限继续进行。

按基准要求,必须设置成“在安全桌面上提示凭据”和“在安全桌面上同意提示”两者之一。

在基准要求的基础上,加上“零信任”原则从严设置,那就必须设置为前者,每一次权限提升的提示,操作者都要选择身份并输入密码。

(注:上面这个截图的过程巨麻烦)

我在等保测评前对数据库服务器设置为“在安全桌面上提示凭据”,结果测评工程师都大摇其头,说有没有必要搞得这么安全。但是,按“零信任”原则,鉴于特权操作的上下文关联是不清晰的,身份验证是必要的过程。

当然这只是零信任的一个很小的实施项目,真正的实施要求和实践过程远远不止。

言归正传。在2023年5月,CIS基准要求进行了更新。更新情况大致如下:

新发布1项:

CIS MongoDB 6 Benchmark v1.0.0。

该基准要求是对MongoDB 6的加固基准指南,包括验证了CIS-CAT Pro对MongoDB 6的覆盖,也包含有对MongoDB 4和5的建议,支持macOS、Windows和Linux平台。

注:CIS-CAT Pro是自动化的CIS基准要求评估和报告的工具,可以通过扫描系统和报告其CIS基准要求遵从性水平,将CIS基准要求的测试过程和CIS控制的最佳实践转化为可操作的见解。

版本更新8项:

-

CIS Cisco IOS 16 Benchmark v2.0.0

-

CIS Cisco IOS 17.x Benchmark v2.0.0

-

CIS Fortigate Benchmark v1.1.0

-

CIS Google Kubernetes Engine (GKE) Benchmark v1.4.0

-

CIS Microsoft 365 Foundations Benchmark v2.0.0

-

CIS Microsoft Windows Server 2016 Benchmark v2.0.0

-

CIS Microsoft Windows Server 2019 Benchmark v2.0.0

-

CIS Microsoft Windows Server 2022 Benchmark v2.0.0

以上这些更新了的CIS基准要求,最主要的更新内容包括:

1)更新或添加了新的基准和审计要求,以及设置操作 2)同步扩展CIS-CAT对CIS基准要求的覆盖

其中,更新得最多的是Microsoft Windows Server的基准要求,包括分析了超过80项新的设置和服务,添加了13项新的安全设置(2022是20项),更新了4项设置,删除了2项设置(2022是1项),移动了1项设置并按新的ADMX模版进行了段落调整修改。

其次较多的是Microsoft 365 Foundations Benchmark,按Microsoft 365的新变化进行了大量更新,包括添加了14项新建议,更新了37项现有的建议,并将Intune (即EndPoint Manager,终端防御管理器)有关的内容独立成为单独的基准要求。

作为网络安全主管、安全管理员或者安全审计员,应该在获得最新版本的基准要求后,对照要求进行复核和设置,以确保安全加固措施及时跟进最新的要求,从而有效防御新的网络安全风险情况。

最后是CIS基准要求的下载地址。所有的基准要求文档都可以在

下载,全部文档加起来超过230项。注意下载页面需要登记邮箱,有防止机器人的校验过程,需要有所机动才能下载到文档。

接下来我这会继续对CIS基准要求进行介绍,有兴趣保持关注就好~

本站微信订阅号:

本页网址二维码: