攻防演练与蓝屏:此时不推进软件供应链安全管理,更待何时

本来在连续三篇软件供应链安全管理标准解读之后,是想就软件供应链攻击防御继续探讨。

笔者认为对于各位甲方乙方读者来说,应该是趁这两个月的攻防演练期间,大力在企业组织内部推动实现软件供应链安全管理。

笔者:国际认证信息系统审计师、软考系统分析师、软件工程硕士

殊不知,突然发生的 CrowdStrike 导致 Windows 集体蓝屏的事件,让软件供应链安全的热度直接飙升。

事情发酵了好几天了,读者也应该已经充分明白到,这次蓝屏事件就是一次典型的、影响范围极广、影响程度极深的软件供应链安全事件。

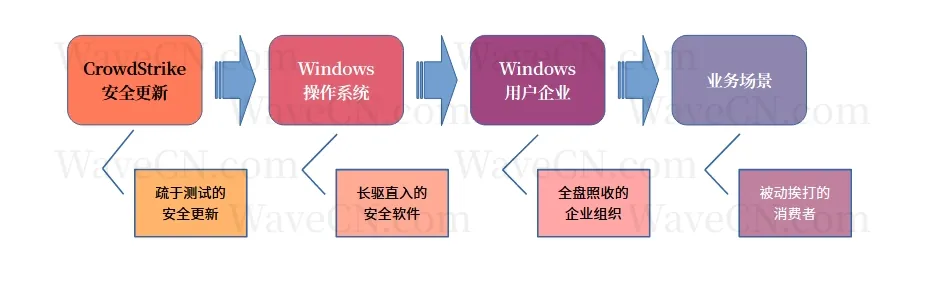

事件的表现发生在 Windows 的用户层(航司、医院等),事件的落点在 Windows 本身(蓝屏),事件的源头在 CrowdStrike 的安全软件更新,传递链条如下图:

所以软件供应链安全事件,对于最终用户企业来说,就是典型的人在家中坐,锅从天上来啊。

刚好这两个月还是攻防演练重点时段,软件供应链安全管理,此时不推,更待何时。

软件供应链安全管理,主要防范的是软件用户被动地从软件供应链的上游环节引入了安全风险,最终导致自己的利益受损。

而安全风险的来源,既可能是故意为之的恶意攻击,也可能是疏忽产生的软件缺陷。

对前者的关注其实远高于后者,因为一直以来,软件供应链安全管理所举的例子,都是诸如太阳风事件、XCoderGhost事件之类的恶意攻击情况,而对软件本身的缺陷引致的探讨较少。

实际上此类事情已经发生过多次,详情可看笔者上一篇:

蓝屏不会是最后一次:盘点杀毒软件反杀操作系统的历史和警惕钓鱼网站

有读者可能会和零信任联系起来。但零信任主要是对接入访问这一环节,具体落点在人、终端和应用软件(前端),其管理理念与软件供应链安全管理是相互区别的。

不排除随着网络安全管理理念的进一步发展,会把零信任原则拓展到信息化环境的方方面面,包括软件供应链的范畴。

但截至目前,尤其是从这次 CrowdStrike 事件可以得出一个结论:软件供应链安全管理根本未获得足够的关注和实践执行,盲目、直接采信上游软件供应商提供的软件是通行作风。

尤其是安全软件供应商,大家都默认其应该就是安全的,这么高水平的......果不其然世界就是个巨大的草台班子,都信不得。

说说具体的安全管理实践。

大多数网络安全管理实践,对软件供应链安全管理都只是着重于验证软件来源的可靠性(实质是完整性),忽视了验证软件本身的可靠性(实质是可用性)。

信息安全CIA三要素:机密性、完整性和可用性,缺一不可。

都指望软件开发商会做好测试和验证的心态是要不得的,大家都是人,是人就有可能犯错。

所以,要在企业组织内贯彻和推行软件供应链安全管理,需要:

1、贯彻执行网络安全相关安全框架和标准要求;

2、补齐组织架构、规章制度、角色职责等管理要素;

3、按职责不相容原则正确分配人员角色,实现监督;

4、梳理软件供应链安全要素,建立软件供应链安全图谱;

5、向软件供应链上游环节,尤其是定制软件系统的开发商,明确责任和提出要求;

6、日常工作中坚持执行信息安全CIA三性的全面验证,而不仅仅是来源验证;

7、开展网络安全持续审计以至信息化治理的全面审计,形成IT治理、管理实践和审计之间的良性循环。

以上7条基本的工作要求,结合到攻防演练的具体过程还要补充更具体的措施。

如果是笔者自己操作,会这样处置:

1)按 GB/T 43698-2024 标准内容所列的软件供应链要素,采取有效的评估办法[见文后参考附录],评估每一项要素的风险不确定性和影响严重性,从高到低排列。

2)对评估结果的要素,结合到要素位于软件供应链的具体环节,确定关键责任供方,通常是成品软件开发商。传递链条上的其它供方就要按链条上的责任如何分担而确定。

3)与责任供方落实情报沟通和协作机制,这一条必须放在首位。

4)与责任供方开展联合的风险排查,首要是澄清要素的风险不确定性。

5)联合责任供方,对具体风险设计和执行缓解措施,措施的目标要设计为消除风险,比如软件代码重构。缓解风险是权衡之后的选择,比如逻辑隔离、业务拆分等。

6)联合责任供方,编排和演练应急处置措施。

风险评估方法及标准参考附录

[1] GB/T 31509-2015 信息安全技术 信息安全风险评估实施指南

https://openstd.samr.gov.cn/bzgk/gb/newGbInfo?hcno=3C00616F48E427C6291FB15B54B5192F

[2] GB/T 36466-2018 信息安全技术 工业控制系统风险评估实施指南

https://openstd.samr.gov.cn/bzgk/gb/newGbInfo?hcno=C0EFB696B56508F64E75A65C0A66097E

[3] GB/T 20984-2022 信息安全技术 信息安全风险评估方法

https://openstd.samr.gov.cn/bzgk/gb/newGbInfo?hcno=FDA38AB7D08A715C6B6D69DFDEABB2C0

[4] GB/T 27921-2023 风险管理 风险评估技术

https://openstd.samr.gov.cn/bzgk/gb/newGbInfo?hcno=24F78E0E234DAD43C06579F9A39DFC1A

[5] CIS RAM (Risk Assessment Method)

https://www.cisecurity.org/insights/white-papers/cis-ram-risk-assessment-method

本站微信订阅号:

本页网址二维码: