最新发现 CUPS 漏洞可被用于 DDoS 放大攻击,9.9分值不值?

最新发现来了。据 Akamai 的一位安全研究员发现,这次的 9.9 分 CUPS 漏洞,还可以被利用作为DDoS放大攻击的手段[1]。

虽然网络上不少人对 CUPS 漏洞评 9.9 分有看法,认为是夸大其词,但加上现在这个发现,就算不值 9.9 分也应该给个 9.8 分。

笔者:国际认证信息系统审计师、软考系统分析师、软件工程硕士

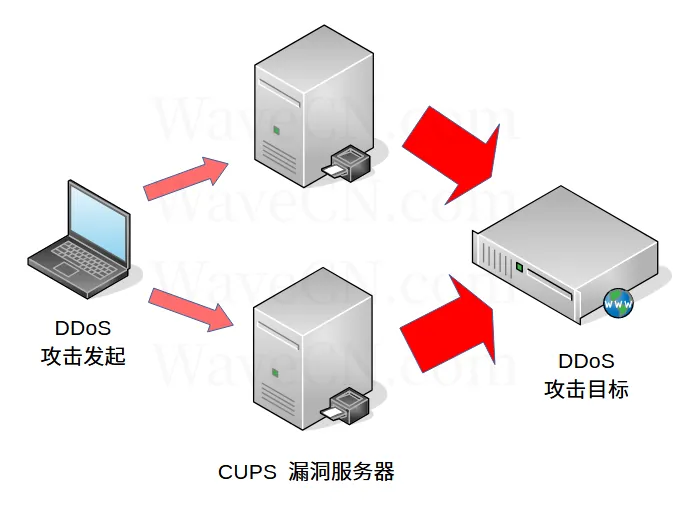

构成 DDoS 攻击的方法也很简单,就是向存在 CUPS 漏洞的受害服务器发送特制的 UDP 包,让受害服务器把 DDoS 的目标地址尝试添加为自己的打印机。

于是受害服务器每次收到这个特制 UDP 包就会向目标发出比特制 UDP 包大得多的 IPP/HTTP 请求,从而构成 DDoS 放大攻击。

从数据量上看,放大倍数可以高达600倍。

还不止,研究员还发现,其中有些运行了更古早过时版本 CUPS 的服务器,有些在收到初始 UDP 包后会反复发送请求,有些甚至会响应目标返回的 404 错误而反复发送请求,均构成无限循环。

熟悉 DDoS 攻击的读者都会明白这利用价值。

只不过暴露了这个漏洞在互联网上的服务器数量远不如其它网络设备多,由此可以获得的总带宽比较有限。

9.9 分确实引人注目,包括笔者第一时间也是被这个 9.9 吸引住。但这个漏洞是否值 9.9 分存在一定的争议,包括漏洞发现者 @evilsocket 本人,都专门在自己的网站上的漏洞披露文章中单独列出一节说明 9.9 的由来[2]:

这个 9.9 不是他自己评定,而是由某一位 Red Hat 工程师按 RCE 漏洞属性给出,并经过另一位 Red Hat 工程师评审过的。

这个 CUPS 漏洞涉及的四个CVE的最终评分仍在分析研究中,目前由 GitHub 对这四个漏洞按 CVSS 3.1 规则如下评定:

| CVE编号 | CVSS 3.1 评分 |

| CVE-2024-47076 | 8.6分 |

| CVE-2024-47175 | 8.6分 |

| CVE-2024-47176 | 5.3分 |

| CVE-2024-47177 | 9.0分 |

至于笔者的观点,就很明确:应该以 9.9 分来宣传告警。

虽然单个CVE评分最高是9分,最低是5.3分,且 NIST 也不可能给出4个 CVE 综合起来的评分,但从这四个 CVE 组合构成的漏洞整体可能带来风险程度来看,在宣传告警作用上给个9.9分是完全有必要的。具体原因有三。

原因之一:漏洞的实际危害性应充分考虑其所处的环境

国内恰逢信创转型期,大量 Linux 终端部署到桌面环境,而打印功能在这些终端上是刚需。这和以前 Linux 主要作为服务器操作系统使用,基本不承担打印功能的情况有根本上的变化。

因此该漏洞在真实环境中可能造成的危害会比实验室评估的要严重。

原因之二:漏洞的危害性还应兼顾考虑应对修补工作的人员情况

同样是因为恰逢信创转型期,大量甲方网管人员刚刚从 Windows 桌面转向 Linux 桌面,环境熟悉程度、加固设置能力甚至对漏洞危害性的敏感度都还有待提高。

也就是,漏洞的风险可能会被人为地低估,提高漏洞的评分则可以适当对冲这种负面可能性。

关于加固这件事,可参考笔者之前文章:国产化替代:操作系统厂商需要加快制订加固基准

原因之三:漏洞的危害性还必须考虑可能被利用的其它因素

如果这个漏洞是在攻防演练期间爆出,攻方不得像捡到宝一样?

那么虽然这一次没安排上,会不会下一次攻防还是会试试看防守单位环境的补丁都打上了没有?

注:题头图由豆包生成,插图用 LibreOffice Draw 制作。

参考引用:

[1] When CUPS Runneth Over: The Threat of DDoS

https://www.akamai.com/blog/security-research/october-cups-ddos-threat

[2] About the 9.9 CVSS

https://www.evilsocket.net/2024/09/26/Attacking-UNIX-systems-via-CUPS-Part-I/#About-the-9-9-CVSS

本站微信订阅号:

本页网址二维码: