Windows LAPS:本地管理员密码解决方案

基于用户的反复建议,微软已经在2023年4月的安全更新中,为Windows 10、Windows 11、Windows Server 2019和Windows Server 2022提供了称为Windows LAPS的新功能。

等等,什么是LAPS?

LAPS:Local Administrator Password Solution的缩写,直译是本地管理员密码解决方案,是专用于实现Windows系统计算机本地管理员密码策略化管理的功能。

密码策略是网络安全管理基线的必要内容,忽视密码策略管理就极容易被入侵者获取管理员身份。

本文背景知识包括:网络安全基础知识,Windows 域及活动目录,密码管理策略等。

LAPS并不是刚刚出现的新事物。在此之前,LAPS是Windows域活动目录的附加组件,用于管理加入域的计算机的本机管理员账号的密码并保存到域的活动目录内通过ACL清单实现保护和授权访问使用,并且可以定期、滚动式的更改密码。

LAPS本来的目的是基于需要用户登录到没有域凭据的计算机的环境时,本机密码不受控会明显增加了Pass-the-Hash(PtH)凭据重放攻击的风险,尤其是在域中的每台计算机都使用具有相同密码的公共本地帐户时,一旦其中一台计算机的管理员密码失陷,攻击者在内网横向移动就是轻而易举的事情。

因此。微软设计了LAPS,通过为域中每台计算机上的普通本地管理员帐户设置一个不同的随机密码并将其受控管理,不仅提高了本地密码的安全性,还极大地降低了攻击者在内网横向移动的风险。LAPS将每台计算机的本地管理员帐户的密码存储在活动目录中,并保存在计算机对应的活动目录对象中的一个机密属性中。计算机可以在活动目录中更新自己的密码,域管理员可以向用户或组授予对该密码的读访问权限,例如其它网管人员。

LAPS建立在活动目录基础设施上,不需要其他支持技术。LAPS使用安装在受管计算机上的组策略客户端扩展(CSE)来执行所有管理任务。该解决方案的管理工具提供了简单的配置和管理。

传统的LAPS可以在此链接下载:

https://www.microsoft.com/en-us/download/details.aspx?id=46899

对于在内网建立了域和活动目录的企业,LAPS已经被证实是一种基础且不可缺的安全手段。

由于用户的呼声,微软已经把现在属于Microsoft Entra(微软的身份验证和访问控制产品系列)一部分的Auzure 活动目录下的LAPS功能对公众释放,并称之为Windows LAPS。

Windows LAPS的主要优点和传统LAPS是一样的。传统LAPS在安全性方面,提供了以下功能特性:

-

随机生成密码并在受控计算机上自动修改应用。

-

有效地缓解了依赖于计算机之间使用了相同密码的本地账号的PtH攻击。

-

传输过程通过使用Kerberos v5协议加密的强制密码保护。

-

使用访问控制列表(ACL)保护存储在活动目录中的密码,并可实现更详细的安全模型。

在可管理性方面,提供了以下功能特性:

-

配置密码参数,包括老化时间,复杂度和长度。

-

每台计算机均强制重置密码。

-

在活动目录中使用整合了ACL的安全模型。

-

可选使用任意的活动目录管理工具,比如Windows PowerShell。

-

对计算机删除账号的情况进行保护。

-

以极少的连带性工作量轻易实现密码管理。

因此同样地,Windows LAPS也具有细粒度的安全模型,支持访问控制列表,支持可选密码加密以保护存储在Windows服务器活动目录中的密码,支持Azure RBAC访问控制模型,保护存储在Azure活动目录中的密码。

关键是,Windows LAPS在几乎每个方面都超越了原来的传统LAPS功能。这包括了以下的要点:

原生整合到Windows操作系统

不需要再额外安装。Windows LAPS已经纳入到Windows更新内,会通过Windows更新功能实现补丁或新特性的自动安装。

加强与Azure 活动目录协作,在云端管理密码

-

通过Microsoft Graph获取存储的密码

-

新增了两项Microsoft Graph的权限,分别用于获取密码的元数据(用于保护监控应用)或者密码明文本身。

-

提供了Azure云RBAC模式的访问控制策略,用于控制密码获取。

-

在获取并滚动更替密码时,包含了对Azure管理入口的支持。

-

可以通过Intune管理功能特性。

-

在账号使用后能自动、滚动式的更替密码。

新增以前的LAPS所不具备的功能

-

历史密码加密:极大地提高了敏感数据的安全性。

-

密码历史:使管理员可以重新登录到从备份映像中恢复的系统(笔者:读者是否曾经问过自己这备份的管理员密码是啥)。

-

目录服务恢复模式(DSRM)密码备份:通过定期滚动关键的恢复密码,增强了域控制器的安全。

-

仿真模式:允许在迁移到新的LAPS功能前继续使用传统的LAPS策略设置和工具。

-

密码自动滚动:管理员账户在使用后就立即自动滚动密码。

同时为Azure 活动目录和内部部署的活动目录带来的新特性

可以利用的新功能特性包括:充实的密码策略管理、在Microsoft Intune中滚动变更Windows LAPS帐户密码、专用事件日志、新的PowerShell模块和支持混合连接(Hybrid-joined)等。

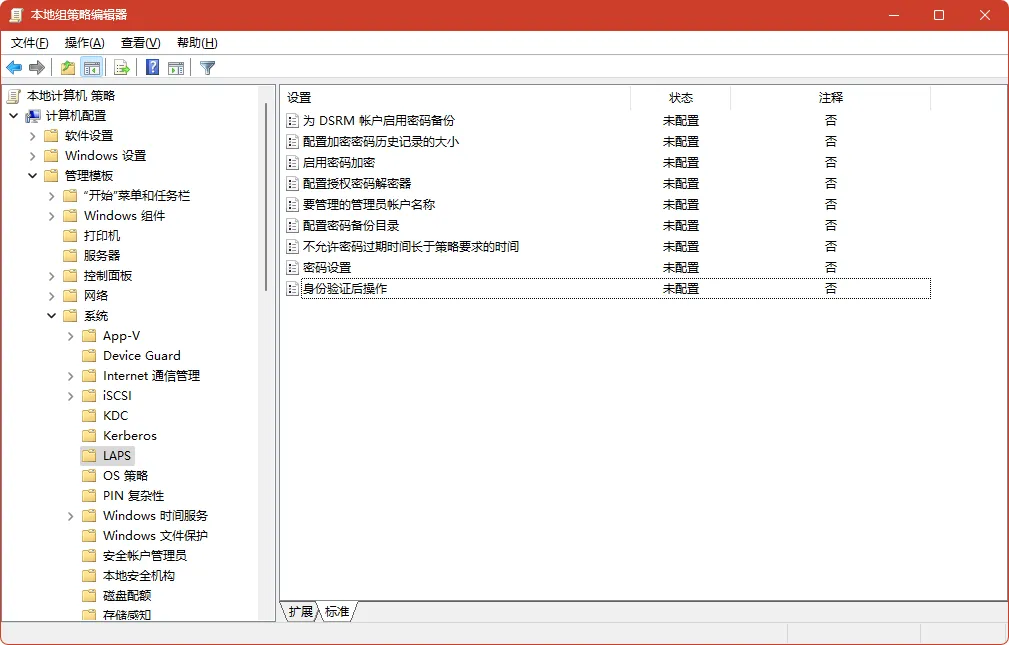

密码策略管理现在可以通过组策略和配置服务提供者(CSP)来实现,组策略模版位于:

%windir%/PolicyDefinitions/LAPS.admx

可以直接在本地组策略编辑器中查看:

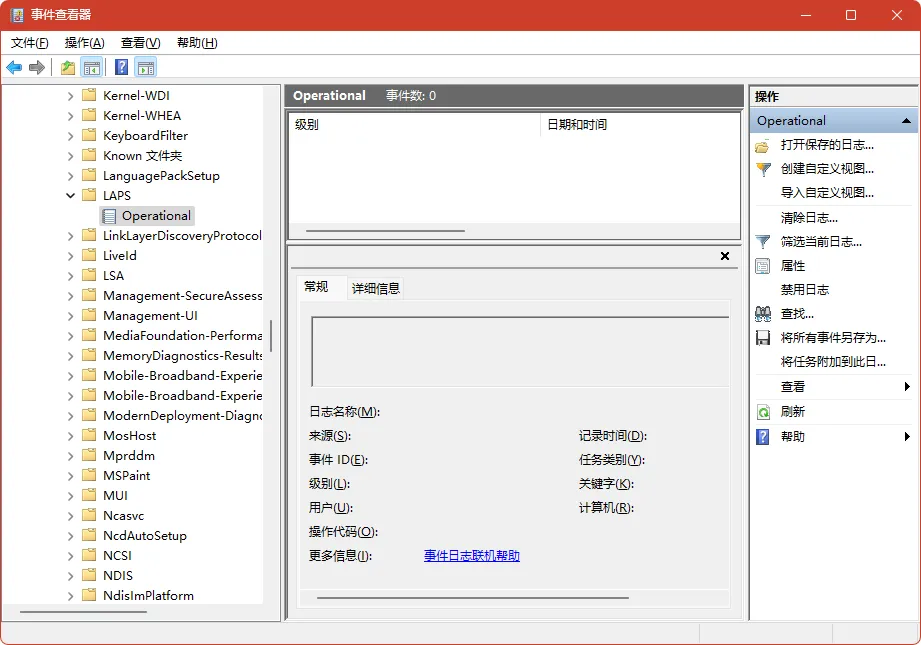

专用的事件日志位于事件日志中的“应用程序和服务”内。具体位置是:

Logs > Microsoft > Windows > LAPS > Operational

下图计算机未加入域,LAPS事件日志中并没有记录:

日志文件路径:

%SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-LAPS%4Operational.evtx

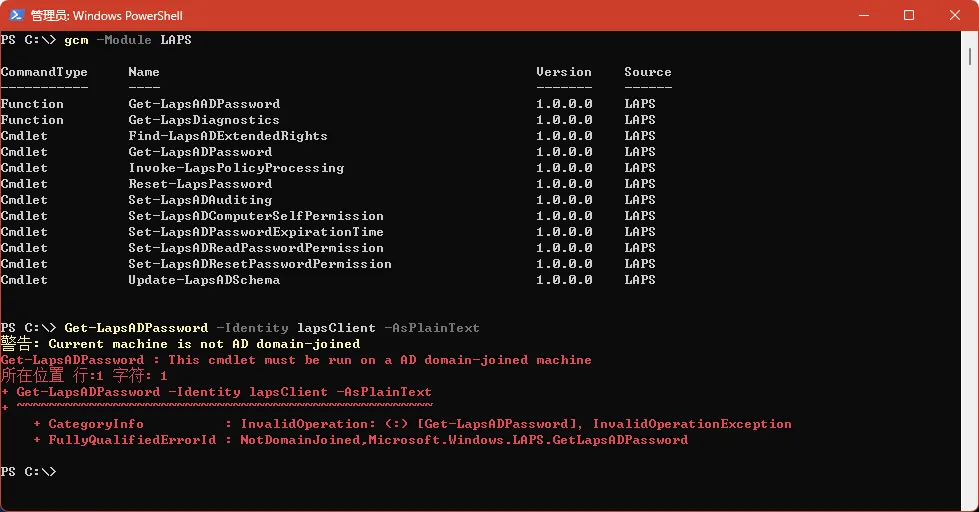

新的 PowerShell 模块支持各种新增和改进了的管理功能。如下命令可以列出相关的模块,但对于未加入域的计算机无法执行这些cmdlet:

如何使用LAPS?

微软鼓励企业通过2023年4月11日的更新启用Windows LAPS,谨慎起见,可以从仿真模式开始,然后分阶段分批迁移。

使用前需要注意:微软已经验证了Windows LAPS 和传统LAPS存在互操作冲突错误。具体是如果在已经安装了2023年4月11日安全更新的系统手工安装传统LAPS功能GPO CSE,并应用了传统LAPS策略,则两种LAPS功能都会失效,事件日志可以观察到Windows LAPS事件ID 10031和10032,以及传统LAPS事件ID 6。

如果碰上了这个问题,解决办法是卸载传统LAPS,或删除:

HKLM\Software\Microsoft\Windows\CurrentVersion\LAPS\State

注册表项下的所有注册表值。

越早迁移就能越早加强整体安全性,企业内网络安全人员应清晰地理解这一点。

相关链接:

https://learn.microsoft.com/windows-server/identity/laps/laps-overview

https://learn.microsoft.com/windows/client-management/mdm/laps-csp

本站微信订阅号:

本页网址二维码: