如何使用OpenSCAP检查工具进行安全策略核查?

OpenSCAP/SCAP安全策略除了在Linux安装期间实施外,还需要在日常进行定期核查,以确保策略没有发生计划外的变更。

笔者:国际认证信息系统审计师、软考系统分析师

用于核查安全策略的工具名为oscap或者SCAP Workbench。后者是前者的GUI界面,本质上还是调用了oscap程序去执行扫描核查任务。

为了简单起见,本文通过SCAP Workbench去介绍如何进行核查。

首先要在RHEL/CentOS中安装和启动GUI。然后,通过如下命令安装OpenSCAP、SCAP Workbench和安全策略:

yum install scap-workbench openscap scap-security-guide

相关的依赖会被自动安装。

然后,执行:

scan-workbench

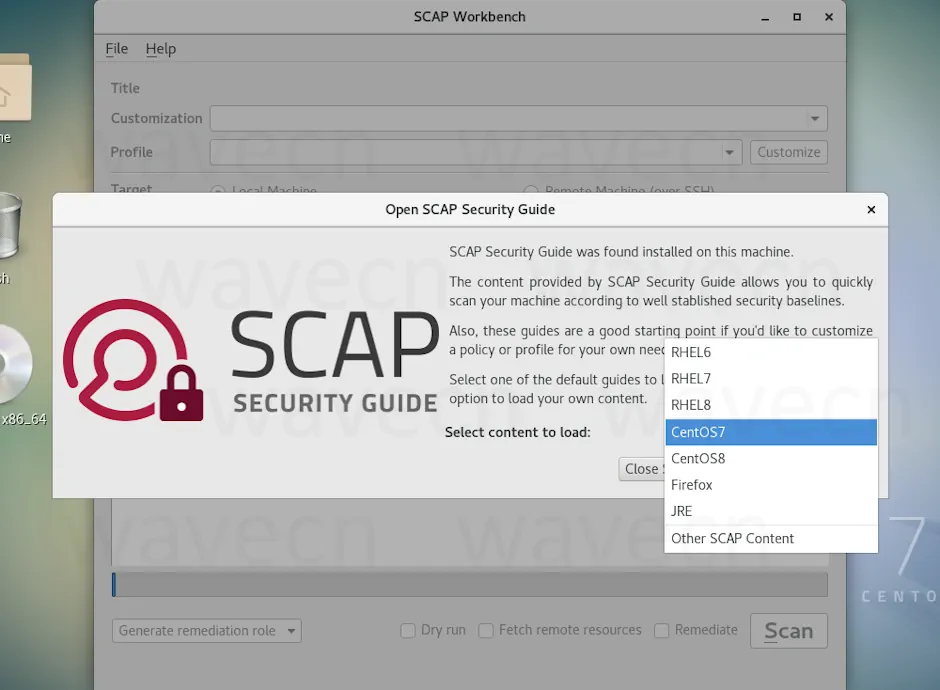

命令以启动SCAP Workbench,如下主界面首先需要选择面向具体操作系统类型和版本:

如果操作系统是CentOS7,但选错了RHEL7,则在随后的检查时所有的检查项目都会提示Not Applicable,不可应用。所以不能选错。

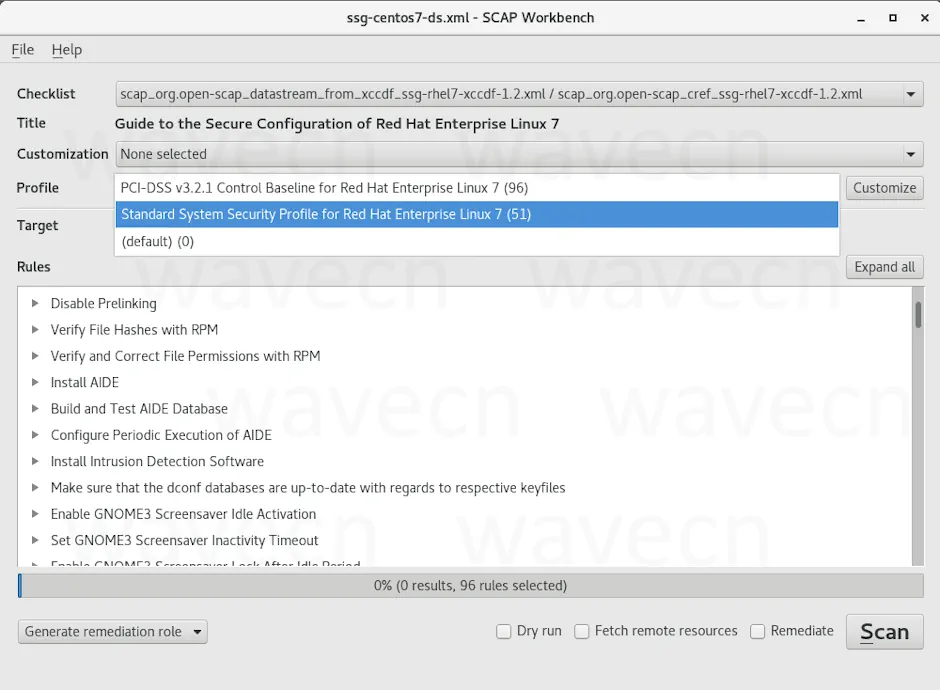

接下来,选择检查项。相比在RHEL7系统平台下的那么多选项,在CentOS7下就只有两项,分别是PCI-DSS安全策略和标准系统安全策略。我们尝试选择标准系统安全策略:

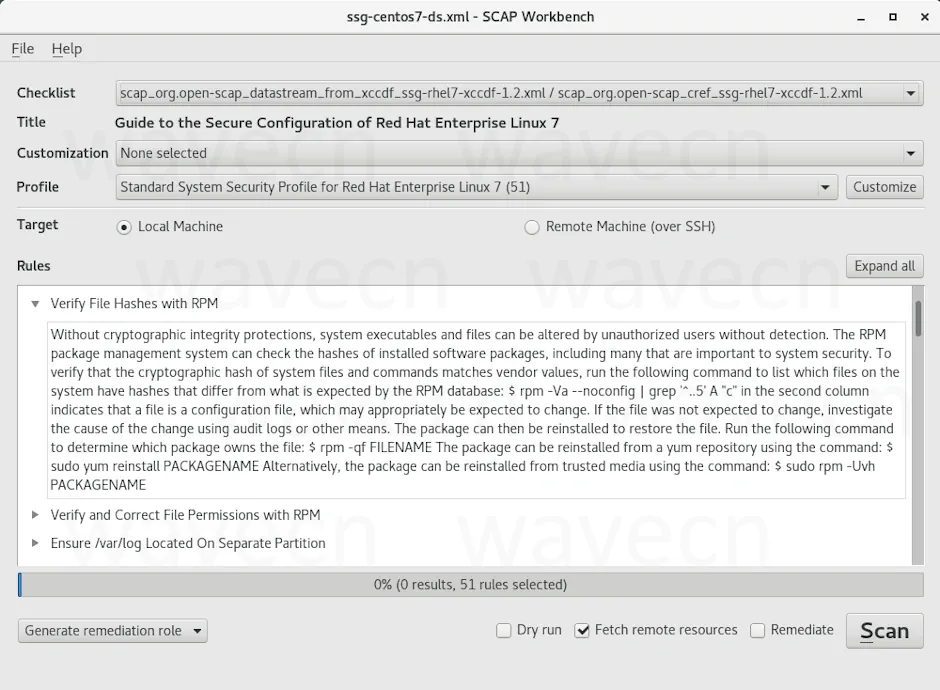

勾选Fetch remote resouces选项,因为安全策略可能需要从互联网下载更多的资源文件以完成核查。

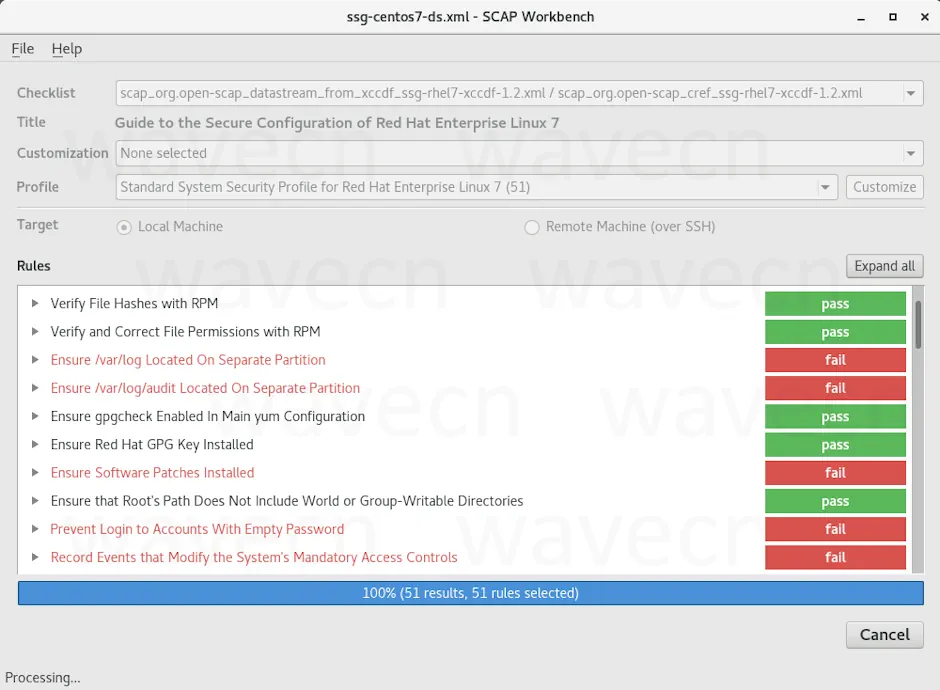

然后,点击SCAN按钮开始扫描。扫描过程会显示每一核查项的核查结果是通过还是失败:

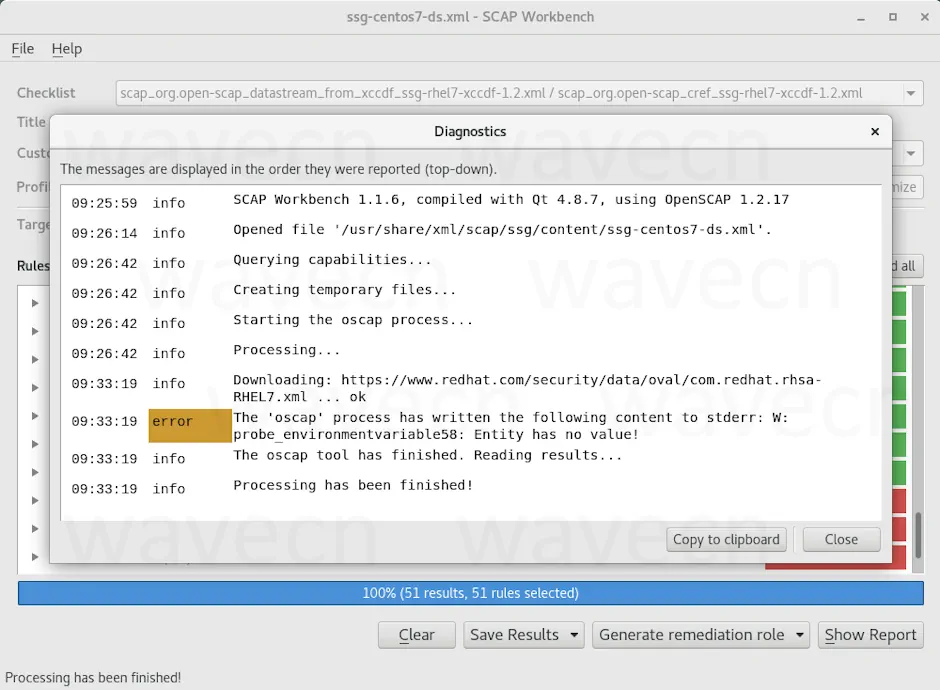

全部项目核查完成后,会给出核查执行日志,这不是核查结果:

点击CLOSE按钮关闭操作日志。

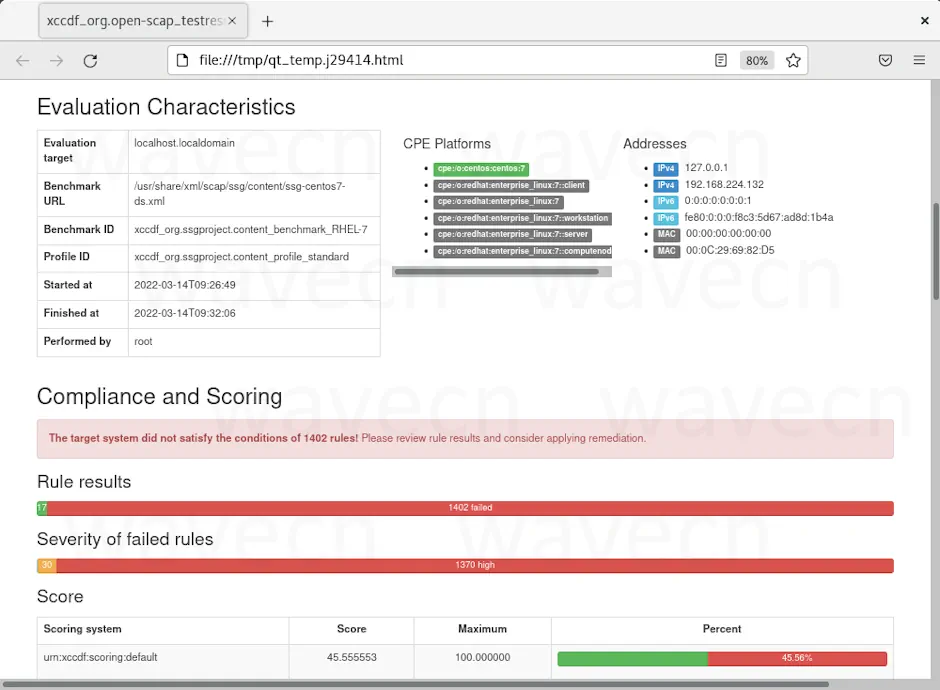

然后点击Show Report按钮,系统自动调用浏览器给出核查结果:

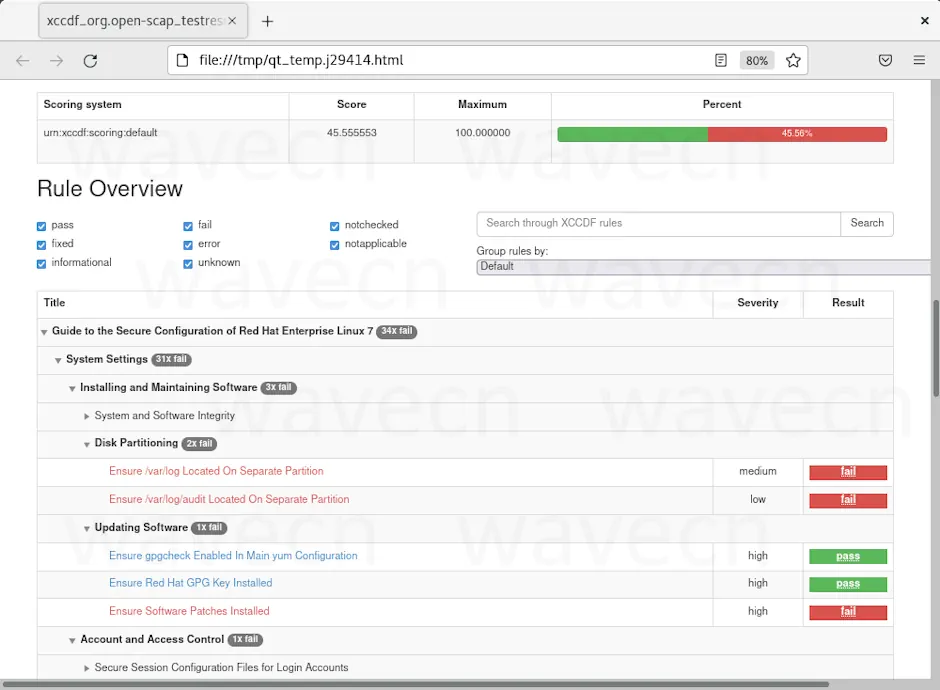

结果报告包括汇总情况、具体每一项通过或失败的情况:

点击蓝色show all result details按钮,还可以更具体地显示每一个项目的情况:

至此,核查完成。随后可以选择手工修正或者由OpenSCAP代为修正,方法是在执行SCAN之前,勾选旁边的“Remediate”选框。但必须先评估过每一个项目是否都能自动修正!

本站微信订阅号:

本页网址二维码: