如何应用CIS互联网安全中心发布的《CIS关键安全控制措施集》之六:访问控制管理

CIS关键安全控制措施集(CIS Critical Security Controls,CIS Controls)系列介绍文章,本期介绍控制措施06:访问控制管理。

笔者:国际认证信息系统审计师、软考系统分析师

控制措施06:访问控制管理

包含有8个细项,IG1前5项,IG2前7项,IG3全8项。

这8项分别是:

6.1 建立访问授予流程。建立并遵循一项流程,最好是自动化的流程,以便在新雇佣使用人、授予权限给使用人或变更使用人角色时,按流程授予对企业资产的访问权。

6.2 建立访问撤销流程。建立并遵循一项流程,最好是自动化的流程,在用户终止、权限撤销或角色更改后立即禁用账户,撤销对企业资产的访问。为了保留审计跟踪,可能需要禁用账户,而不是删除账户。我强烈同意这个观点。

6.3 对于外部暴露的应用程序,需要实现多重身份验证/多因素身份验证(Multi-Factor Authentication,以下统称MFA)。要求所有外部暴露的企业或第三方应用程序在受支持的情况下强制执行MFA。通过目录服务或SSO提供者强制执行MFA是此保护措施的令人满意的实现。

6.4 用户的远程网络访问需要启用MFA。这一般包括两种情况,一是诸如VPN之类接入手段;二是软件系统在外网的入口。

6.5 用户需要MFA才能进行管理访问。要为受支持的所有企业资产上的所有管理访问账户提供MFA功能支持。而且,无论是在现场进行管理,还是通过第三方提供商进行管理都一视同仁。软件资产还好办一点。

6.6 建立和维护企业的身份验证和授权系统的清单,包括那些托管在现场或托管在远程服务提供商处的系统。至少每年一次或更频繁地检查和更新清单。

6.7 集中访问控制。通过支持的目录服务或SSO提供商集中所有企业资产集中访问控制。

6.8 定义和维护基于角色的访问控制(RBAC)。通过确定和记录企业内每个角色成功执行其指定职责所需的访问权限,来定义和维护基于角色的访问控制。至少每年一次或更频繁地对企业资产执行访问控制复查,以验证所有的权限是否都在有效的授权控制下。

控制措施06面向的是,如何使用流程和工具,为企业资产和软件的用户、管理员和服务账户,实现创建、分配、管理和撤销这些账户的访问凭据和权限的过程管理。

企业应该具备为用户账户授予和撤销权限的管理过程。理想情况下,应基于企业内部角色和需求,通过基于角色的访问控制(RBAC)去实现。

基于角色的访问控制,是定义和管理每个账户的访问需求的技术,它是基于:需要知道、最小的特权、隐私要求、职责分离等基本要求的。市场上有各种工具可以帮助企业管理这个过程,各种软硬件资产也或多或少地具备类似的访问控制功能。另外,根据实际情况需要,这些工具或功能,需要实现有细粒度的控制或临时性的访问控制功能。

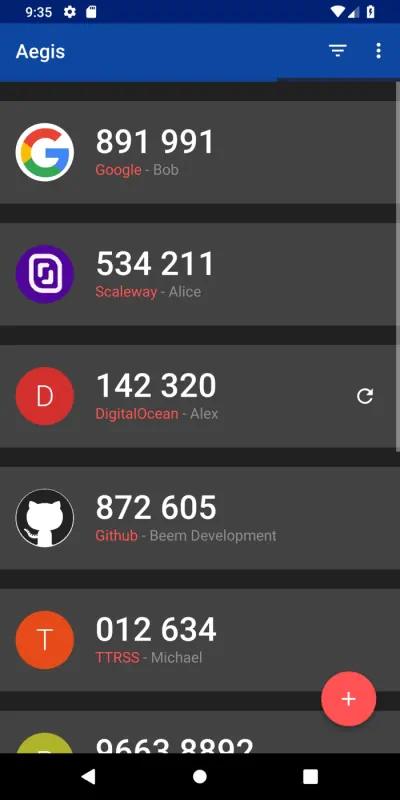

多重身份验证/多因素身份验证(MFA)应该对所有特权账户或管理员账户都具有通用性。有许多工具都有智能手机应用程序来执行这一功能,而且易于部署。

使用数字生成器功能(如上图),比发送一次性的手机短信(SMS)验证码消息或提示用户接受“推送”的警报,来得更安全。而且,后面这两种方法都不推荐用于特权账户的MFA验证过程。

可使用专门的特权访问管理(PAM)工具于特权账户控制管理,向用户提供使用后就作废的一次性密码。为了增加系统管理的安全性,建议使用堡垒机(原文是jump-boxes)或带外终端连接。

全面的账户关停管理是很重要的。许多企业具有可重复的、严谨的流程,用于员工离开企业时删除访问权限。但是这个过程对于服务承包商(具有临时性)来说不一定是严谨的,所以必须把服务承包商包括在标准的用户账户关停过程中。

企业还应该记录服务账户的清单并跟踪管理,因为企业开发人员在代码中留下明文的文本令牌或密码,还发布到了基于公共云的代码存储库,已经是常见问题。

高特权账户不应用于日常工作中,如上网和电子邮件收发阅读。管理员应该拥有单独的账户,且这些账户不应能通过高级权限进行日常办公用途,并且只能在执行需要对应级别授权的管理员功能时才登录到管理员账户。

安全人员应定期收集计算终端上正在运行的进程列表,以确定是否有任何浏览器或电子邮件阅读器以高权限运行。

其它优秀资源包括有NIST发布的数字身份指引,参见:

本站微信订阅号:

本页网址二维码: