CIS远程办公和小型办公室网络安全指南#2购买网络设备

继续是CIS(互联网安全中心)专门制订的面向远程办公和小型办公室的安全指南,连载第二部分:购买网络设备。

笔者:国际认证信息系统审计师、软考系统分析师

作为商品的网络设备,大多数都只有很有限的功能升级能力,尤其在安全性方面的升级能力更少。

因此,在下单之前,要研究清楚所打算采购的设备的安全能力。需要考虑的功能特性逐一介绍如下:

1、调制解调器、路由器和接入点类型

网络世界有很多术语是无法避免地需要学习的,而且一些术语之间还有互通性,经常混用。所以作为选型采购的人,还是需要先大致理解这些术语。方法包括咨询销售人员、通过设备供应商网站了解信息等。

调制解调器(MODEM)

调制解调器用于与互联网服务提供商(ISP)网络进行通信。它是SOHO办公室访问互联网所需的主要设备。ISP是指你付费访问互联网的公司。调制解调器通常由ISP提供而不是自行采购。调制解调器有多种具体类型,比如通过有线电视提供的CABLE MODEM或者通过电话铜缆提供的DSL MODEM,还有光纤到户用的FIBRE MODEM。

另外,调制解调器也可能直接整合到了路由器里面。

路由器(ROUTER)

路由器是一种用于管理内部网络和外部网络之间数据交换的网络设备,一般还同时作为内部网络整体的集中点(集线器)。在SOHO办公室设置中,路由器通过以太网线连接到调制解调器,并且通常位于调制解调器的后面(注:前面指ISP网络,后面指内部网络)。

除了路由器之外,网络交换机也同样具备网络集中点的功能,可以用于扩充路由器的以太网接口(通常商品化的路由器最多只有8个以太网接口)。

一般的交换机没有路由功能,称之为第二层交换机。对于SOHO办公室网络,也极少需要在内部使用支持路由功能的第三层交换机。

随着网络技术形态的发展,现在的商品路由器都同时是无线路由器,可以为无线局域网(WiFi)设备提供接入点功能,为此一般都支持DHCP(动态主机配置协议)。

部分功能较强的路由器还自带了基础的防火墙功能,还支持一部分的局域网管理协议,比如802.1p QoS 流量优先级协议等。

由于路由器是连接公网和局域网的关键点,因此本系列文档的大部分内容都是关于路由器的设置、使用和维护的。

调制解调器和路由器的整合

虽然路由器和调制解调器最初是不同的设备,但现在大多数的商品路由器都自带了调制解调器,或者反过来。这些设备既可能被称为“调制解调器”也可能被称为“路由器”,所以在采购前有必要搞清楚打算采购的产品是否整合性的设备。

2、其它辅助设备

扩展器

随着无线网络的流行,对无线网络产生了更多的扩展性的设备。比如通过扩展器,把WiFi信号扩展到单台无线路由器难以覆盖,或者覆盖很差的区域。

扩展器是简单的“桥接”模式下的无线接入点,使用和原来的无线接入点一样的SSID(无线网络名称/服务集标识符),这样就不会造成一个办公网络内有多个不同的SSID,又或者需要为终端设备配置多个无线接入等等的麻烦事。

扩展器也被称为WiFi扩展器或无线扩展器之类的名称。

蜂窝信号增强器

与扩展WiFi覆盖类似,这种设备用于增强手机信号。但国内这类设备都是由通信运营商建设。所以一般没有采购这类设备的需要。这和外国有所不同。

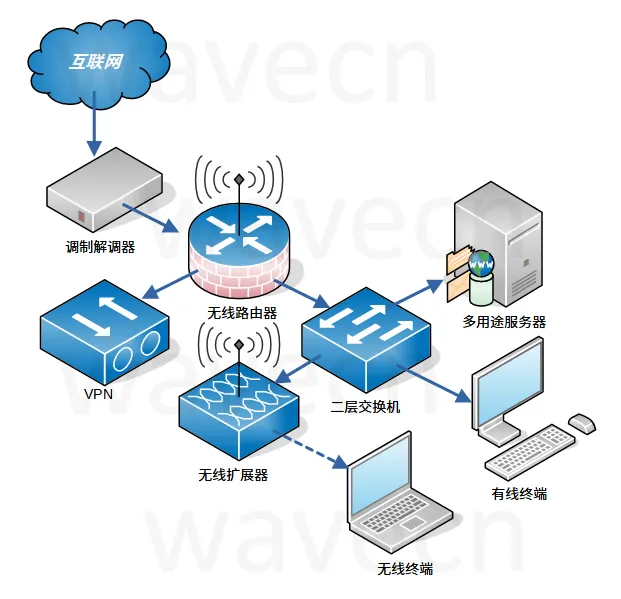

3、常见局域网结构图

4、安全功能

商品化网络设备的安全功能千差万别,厂家会基于多种因素考虑去设计设备的安全功能,这包括有成本压力、市场竞争力、可实现程度、用户需求程度等。下面列出常见的安全相关特性的说明。虽然不是所有这些特性都对SOHO办公室网络安全至关重要,但在采购前还是非常值得考虑。

软件更新的频率:此功能可确保设备制造商定期提供安全更新,以修复问题。

自动更新:此功能可确保将制造商提供的安全更新安装到设备上。

WPA3:WPA是“无线网络受保护的访问(协议)”的缩写,WPA3是其第三个版本,是WiFi标准的最新版本,包含新的身份验证和加密协议,可以帮助防止攻击者监视流量或成功攻击路由器。

来宾网络:来宾网络可以作为受信任设备和不可信任设备之间的简单分界线,方便临时的网络用户。有些扩展的来宾网络功能还支持允许临时使用人无密码接入无线网络、授权登记计时等等。

内置防火墙:防火墙可以帮助阻止外部试探流量直接访问内部网络上的设备。

内置虚拟专用网:虚拟专用网功能一般包括SSL VPN和IPSEC VPN。这些功能应该是双向的,包括允许外部通过VPN服务接入到SOHO网络,比如总部和SOHO网络之间连接;以及允许SOHO网络的内部用户通过VPN连接到总部。VPN是远程办公的一种基本需要,还可以保护企业私有流量在互联网上不被偷窥。

家长控制:家长控制功能一般用于确保儿童无法访问不适当的网络内容,但它们也可以用来确保员工不会访问未经授权的内容。家长控制功能一般需要配合白名单或者黑名单去使用,要用得好实际也不容易。尤其是黑名单功能,通常需要通过第三方服务获取黑名单。

双因素身份验证(2FA):可以在一些网络设备上启用2FA,以确保访问该设备的人应该有访问权限。

采购来源

最后必须提及的是产品采购来源。由于现在供应链攻击已经非常流行,因此要确保网络设备在正规渠道采购。虽然二手市场可能价格便宜,但对于一般用户来说,无法确认二手设备是否已经被植入恶意固件。

本站微信订阅号:

本页网址二维码: