吐槽网络设备日志功能与网络安全要求的差距

实属有感而发。

本文涉及知识点:网络安全法、日志留存、网络设备、以太网、MAC地址、ARP协议、DHCP协议等。

笔者:国际认证信息系统审计师、软考系统分析师

对于网络运营者来说,网络安全法最关键的是日志留存不少于6个月的要求。具体到等保测评要求中,就是所有的信息化设备都应该能把自身产生的日志信息通过集中式的日志设备保存下来。

但日志留存远不只是存起来,存够6个月就万事大吉。重要的是在出现网络安全事件时,留存的日志能用于分析追溯。

这实际上对留存的日志的具体内容有大量隐含的要求。

在大多数的网络入侵排查分析文章中,主要都是介绍如何通过Windows或者Linux操作系统的日志去分析和溯源入侵情况。

但极少文章会提及,在溯源网络入侵过程中,网络设备的日志也同样重要。尤其是,入侵者还可能会攻击、控制关键网络节点设备,获取控制权,从而更方便地对服务器开展工具。

因此,网络设备日志的详尽程度和内容质量,其实是一直被忽视的。

我们先来看看一些实际例子,关于网络设备的日志内容:

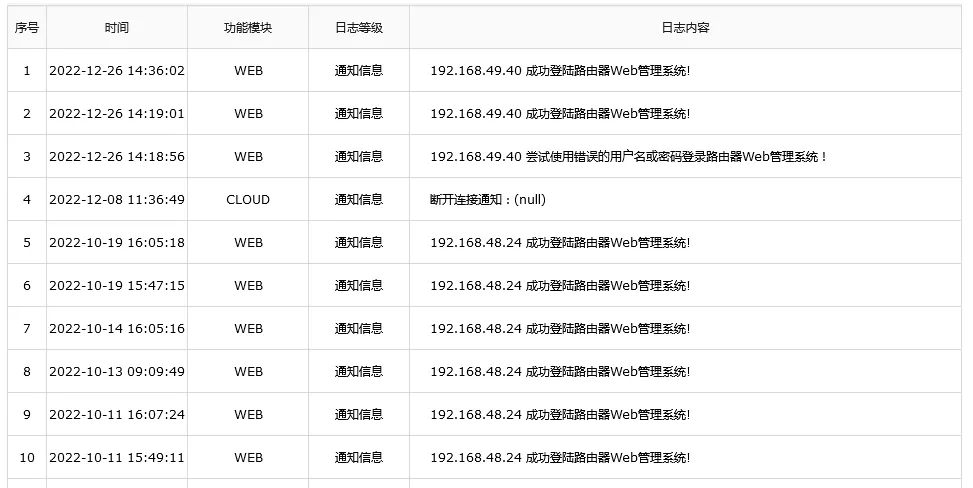

1、某二线品牌企业级无线路由器日志

经过各种测试发现(从截图可见),这路由器的日志实际就只有三项内容:管理员登入(没有登出)、管理员登入失败、云端断开。

如果发生网络安全事件,这三种日志记录,对过程回溯的作用基本是零。

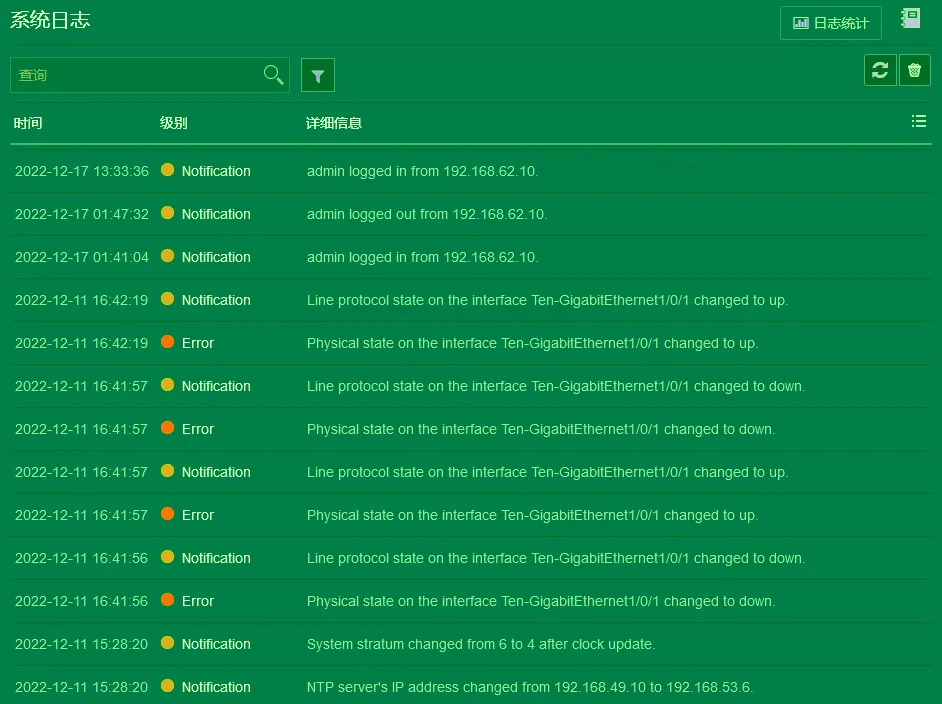

2、某一线品牌企业级三层路由交换机

管理员登入登出,配置修改,端口状态变动提醒等等。比前一个例子要丰富很多。但对于网络安全事件回溯,还是没有什么用。

通过上面两个例子,可以发现这些网络设备的日志就只是聚焦在设备本身,对所承载的终端设备并没有能通过日志这一简单直接的信息收集手段实现留存有效的信息。

有用的日志,必须能在发生内网入侵事件时,能帮助排查还原入侵者的整个攻击链条,定位每一个被入侵者控制的节点。

无论是例子1的无线路由器日志,抑或例子2的可网管交换机日志,虽然都提供了管理员成功或失败登录时的终端IP地址,但没有同时给出该IP地址的MAC地址。

尤其是无线路由器的日志,完全没有任何DHCP服务的记录,比如分配IP地址时的IP和MAC地址对应关系记录。

具体一点说,对于无线路由器DHCP服务的日志,应把DHCP服务的IP分配信息作为重点记录下来,具体内容应包括: 1、在什么时间,哪些MAC地址发出了分配地址的请求; 2、在什么时间,对什么MAC地址分配了什么IP地址; 3、在什么时间,分配的IP地址时候释放回IP池,是被动释放还是主动释放。

对于交换机的日志,应结合MAC地址、端口界面以及ARP协议的管理,产生MAC地址和端口之间关系的日志,比如: 1、在什么时间,哪个端口学习到了哪个MAC地址; 2、在什么时间,哪个MAC地址从哪个端口因为超时或者MAC地址迁移到了别的端口而被删除; 3、如果三层交换机承担了网关路由器角色,那么在什么时间,哪个IP地址和MAC地址的对应关系发生了改变(比如flip flop)。

flip flop:熟悉Linux下的arpwatch的网管应该都清楚。指的是MAC地址与两个IP地址产生对应关系并反复切换。arpwatch对于小型网络的安全管理是个好帮手。

关于交换机的这3条日志需求,只是在某些较高档次的三层交换机会有提供(默认关闭,通常需要命令行操作去开启),但大多数三层交换机都不具备。

从严谨的角度看,日志记录的每一条事件,需要包含9个要素:日期时间、事件种类、用户、计算机、事件ID、源、类别、说明、数据等等。但即使是这9个要素,对比上面两个例子都可以发现是不够齐备的。

除非企业对网络终端管理非常到位,在内部严格实施了IP地址和MAC地址绑定分配和全网实施MAC地址白名单,也就是通过人工加强管理去补上这些缺失,才能在发生入侵事件时,可以通过IP地址和MAC地址的绑定登记关系追查到具体终端。

上面的内容都是过于具体,实际归纳起来,关键的整体要求其实就是两条:

1、对应设备全部功能的事件记录,而不是现在这种类似于“我喜欢就记录,不喜欢就不管”的无效记录。

2、详尽的日志要素,而不是现在这种纯属“得个知字”的日志内容。

如果具体一点,加上下面这一条:

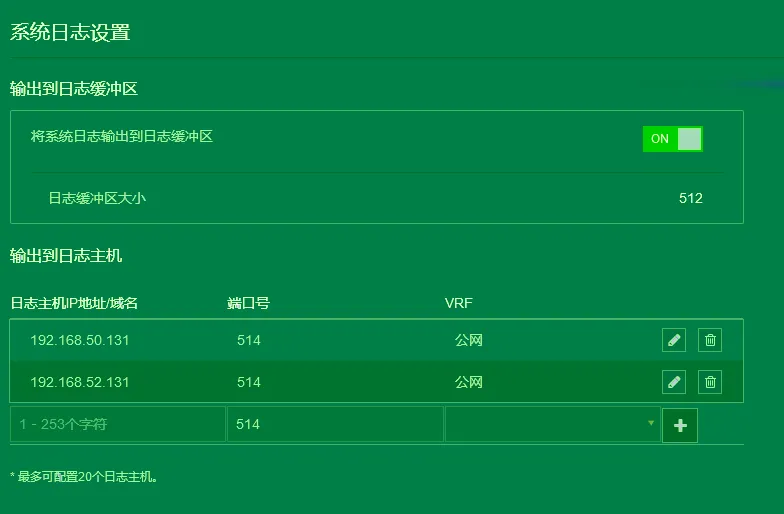

这是因为,如果只支持一个日志转发目的服务器,那就是在创造单点故障,必然丢日志。如下图的设备,就只是支持1个日志转发目的服务器,如果目的服务器比如日志机发生故障,则故障期间任何日志都可能丢失:

即使企业有多台日志机,切换网络设备上的日志服务器设置也是需要时间和人力,在此期间的日志依然是收集不到。

顺带小吐槽一下某些日志机的硬件实际就是一台低端PC而已,可靠性在我看来完全是不行的。

而如下的设备,可以支持最多20个日志转发目的服务器,这就避免了日志收集服务器故障期间日志丢失:

写到最后,估计有人会说,网络安全等级保护不就是要严格企业组织要加强网络安全管理吗?而且MAC地址是可以伪造的,你老是强调MAC地址管理,实际意义不大啊。

这个观点完全正确。但终端管理和入侵溯源是不同的角度、不同的情况。入侵溯源时信息如果更直观,溯源的可靠性和成功率就越高。

还可能有人说,既然网络设备本身无法获得高质量的日志信息,那么就部署多点安全设备比如IPS之类的,再不行就放多点探针、代理,还是能管起来的。

对于这个观点,我就只能一声叹息:如果不差钱不缺人,这篇吐槽也就没有必要写啦。资源不足的企业始终是多数,不差钱的甲方是凤毛麟角。

欢迎在公众号留言指出本文内容的错漏。

本站微信订阅号:

本页网址二维码: