电子邮件钓鱼新花样:利用公共PDF服务掩盖实施信息盗取

电子邮件钓鱼是历久不衰的主要网络安全因素,且一直都有各种新“创意”,对邮件使用人的敏感神经反复发起挑战。

笔者:国际认证信息系统审计师、软考系统分析师

连安全专家都认为,发明各种新的电子邮件钓鱼方法的人群如果放在其它领域都会是该领域的专家级人物。最新的花样是利用合法的公共文档托管服务,掩盖实现信息盗取。

Adobe Acrobat Sign 是在线的PDF文件签发服务,网络安全研究人员最新发现,该服务被网络黑客利用作为掩饰,向受害者投放窃密木马,实施信息盗取。

这种滥用合法互联网服务实施攻击行为的做法也不是全新做法了,类似的情况长期存在于Paypal的电子发票、Google在线文档等等。但本次的旧瓶装新酒,其实施钓鱼攻击的有效性比之前的做法远高得多。

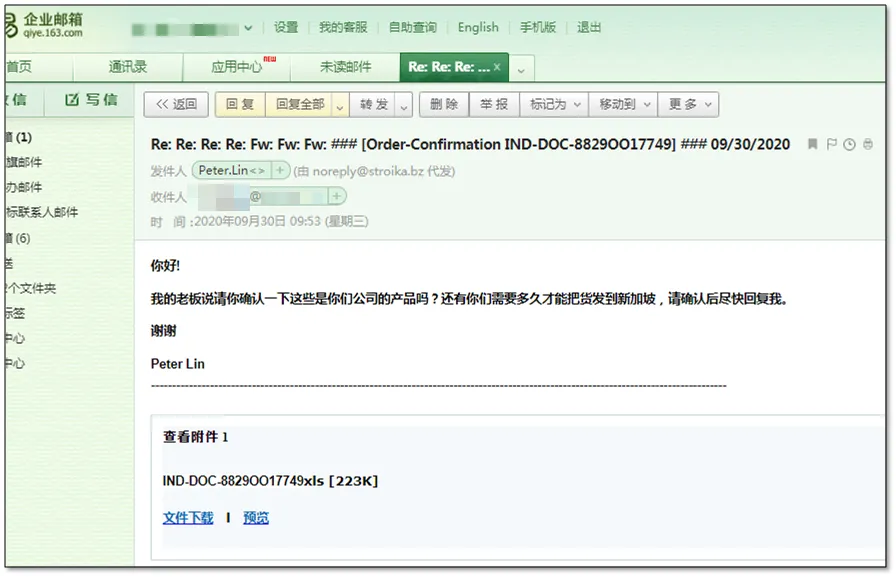

笔者本人在网络安全管理工作中,也碰到过用户反馈“电子邮件中的PDF附件需要在线登录解锁”这种骗局,但当时还是比较容易能识破。因为用户查看邮件和邮件PDF附件的环境不是一成不变的,只要这过程和用户的日常环境稍有不同,经过安全意识教育的用户就能迅速分辨出来。当时的恶意邮件情况如下:

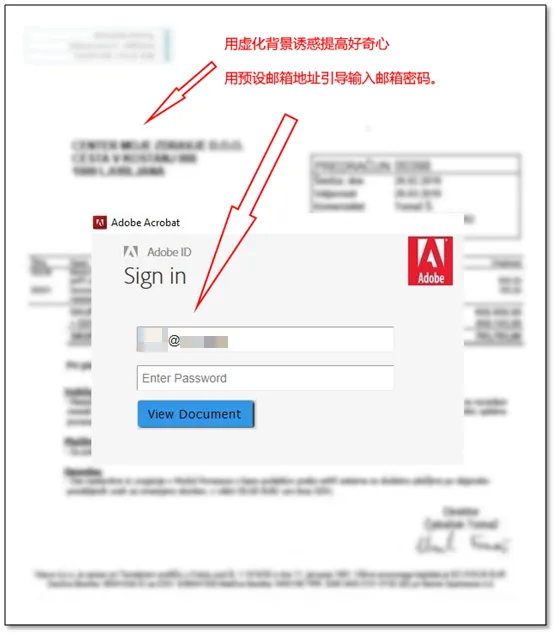

在收到的HTML格式的邮件中有虚假的附件下载链接,点击后跳转到钓鱼网站的页面:

该页面模仿了经过密码加密的PDF文档在打开时需要输入密码的过程,用模糊的页面背景提高邮件接收人的好奇心,通过链接参数自动填充邮件接收人的电邮地址,诱导邮件接收人输入邮箱密码。

要有效辨识钓鱼邮件,需要操作人具备以下能力和意识:

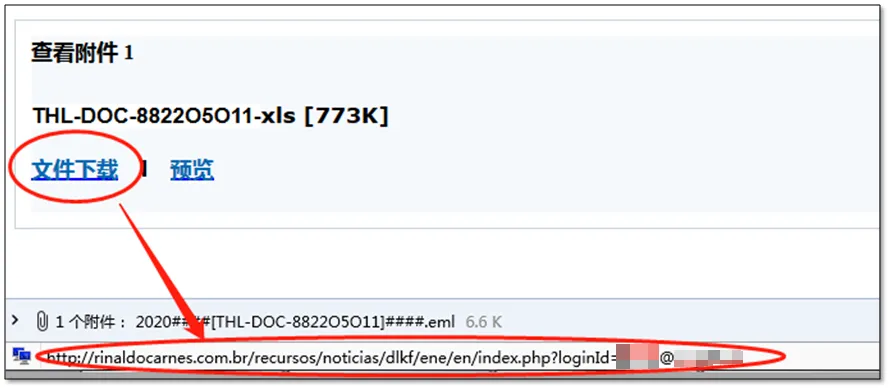

1、熟悉邮箱操作环境,区分在线电子邮件服务的真实的邮件附件下载功能;

2、能辨认链接跳转的真实目标地址并对不认识的地址提高警惕,方法其实很简单,移动鼠标到链接上就会显示实际链接。

在笔者的案例中,可以观察发现附件下载地址是rinaldocarnes.com.br。正常情况下附件下载应该是电子邮件服务自己的网站,比如本例中的qiye.163.com。经研判认为该归属巴西的网址被黑客攻破植入后门用于攻击他人。

但是,在本篇文章的案例中,危险人物通过合法的文件共享服务降低用户警惕性,为自己披上一层“可信”的外衣的做法,与笔者之前的案例相比,无疑是对用户提出了新的挑战。下面详细说说。

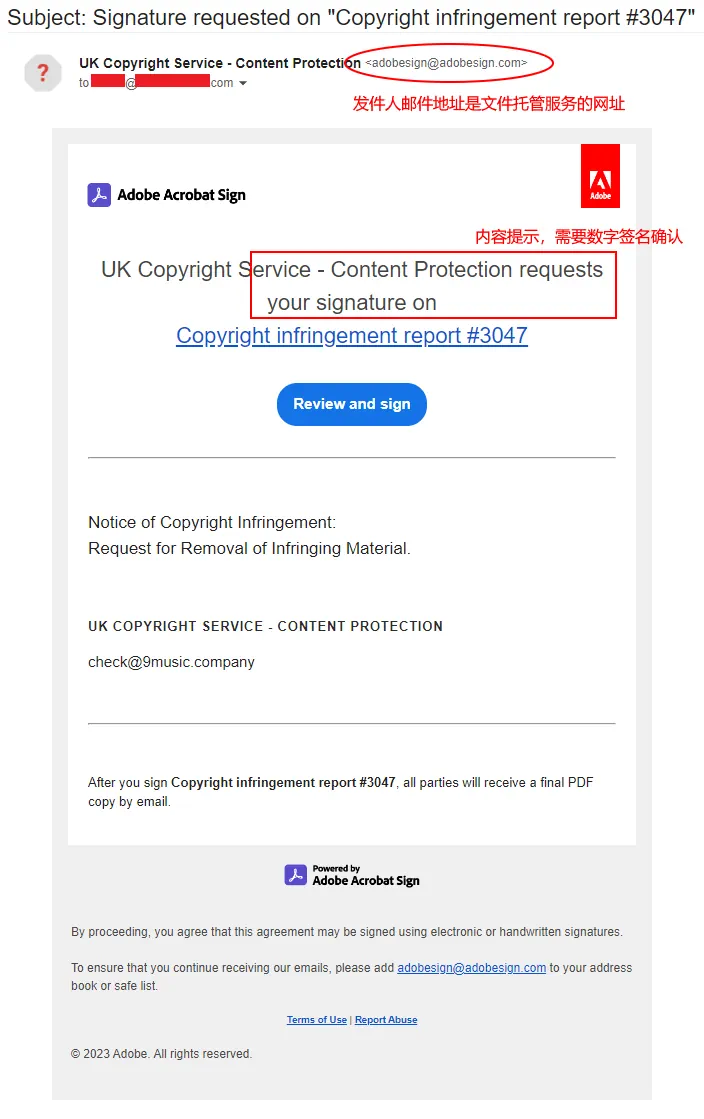

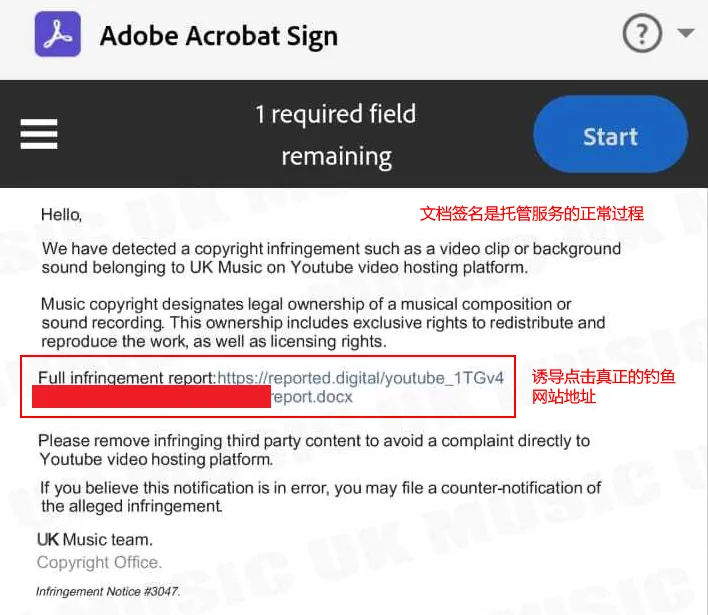

Adobe Acrobat Sign (以下简称AAS)是一个允许免费试用的电子证书签发云服务,允许用户发送、签署、跟踪和管理电子签名。黑客在此服务上注册账号,利用该服务向目标电子邮箱发送带有逐步引导邮件接收人下载安装窃密木马的电子邮件,如下图:

图源自AVAST,有编辑

由于邮件的发送地址是adobesign@adobesign.com, 这就已经控制住了好多人的敏感神经。

由于从字面内容看,这电子邮件需要电子签收。如果用户点击了电子邮件内的”查看和签署“按钮,会把用户带向AAS服务的网址上存储的恶意文件,而AAS服务地址也是完全可信的,类似:

eu1.documents.adobe.com/public/

这样的地址。这就继续降低了“这是网络钓鱼邮件”的预期。需要指出的是,文件类型不仅限于PDF,还可以是DOCX或者HTML之类,而且通过该服务可以签发具有有效签名的电子文档,黑客能做的事情还远远不止钓鱼,懂网络安全的都懂。

恶意文件内带有指向另一个钓鱼网站的链接,该钓鱼网站还装模像样地要求访问者解决(虚假的)人机识别问题后(这无疑又再进一步降低了用户的疑心),给出一个ZIP文件压缩包,里面包含了Redline这个窃密木马的一份副本,如下图:

源自AVAST,有编辑

注意:Redline是非常危险的窃密木马,可以盗取的用户信息包括系统登录账号、个人信息、加密货币钱包、信用卡信息等等总之是能在被入侵的设备上找到的一切有价值的信息。制作Redline的黑产将该窃密木马通过暗网进行销售和提供服务,已经形成了产业链。

以上情况是由 Avast 的安全研究员发现的。研究员还发现,黑客的攻击行为有明显针对性的目标和手段。案例中的受害者是一名有大量粉丝的油管网红UP主。该受害人收到了一封特别制作的通过AAS服务发来的邮件中的链接,该链接所指的文档声称该网红侵犯了音乐版权,这属于油管UP主常见的场景。

在攻击进行过程中,托管文件的方式还使用了dochub.com上,也是一个合法的在线文档签发服务平台。

笔者发现,此类服务平台一般都没有对用户进行真实身份核验,所以会被黑客注册账号并滥用作为攻击手段。不过即使有身份核验,黑客依然有很多办法。

恶意文档内的链接把受害者引导到前述的,需要访问者通过虚假的人机验证后会给出窃密木马压缩包的网站。

为了逃避和混淆恶意软件检查,该压缩包还带有若干从热门游戏中提取的无恶意的可执行文件。

笔者估计这是因为通常游戏的可执行文件都比较大,如果杀毒软件设置了“当压缩包超过一定大小就不解包扫描”的设置时,真正的恶意软件就很有可能逃脱检测了。另外,也可能有些没有正确设计的杀毒软件会在辨认到可信的文件后把整个压缩文件认为可信。总之就是在利用杀毒软件的功能或检查逻辑的某种特性,逃避被检出。

另据 Avast 研究员指出,在发现的案例中,Redline窃密木马本体被人工添加了大量的0x00,使得执行文件达到了400MB之巨,但由于压缩为ZIP包,下载文件并不会非常巨大,只有在解压后才会呈现如此大的文件大小表征。笔者估计也是为了利用某些杀毒软件对特大可执行文件检测逻辑的特性去逃避检查。

本次的案例不是第一次,也肯定不可能是最后一次。通过合法的文件托管服务实现对用户的欺骗是更容易奏效的做法,会被黑客人员持续运用作为钓鱼攻击的主要方法。而这些文件托管服务也需要认真考虑,如何才能避免自己的服务被滥用。

以下是Avast的博客原文参考:

本站微信订阅号:

本页网址二维码: