微软安全合规工具包SCT及安全基线更新

我在较早之前就介绍过微软的安全合规工具包SCT。最近SCT发布了更新,于是简单地老调重弹一下,主要是看看更新了什么。

笔者:国际认证信息系统审计师、软考系统分析师

本文基础知识:Windows 操作系统安全运维基础,组策略,安全策略模版等。

由于老调已经是去年的事情,所以先炒炒冷饭。SCT的下载地址如下:

https://www.microsoft.com/en-us/download/details.aspx?id=55319

SCT 只有英文版。下载时可以单独选择SCT内的几个工具和各项安全基线。

SCT 即 Security Compliance Toolkit,这组工具可以支持系统管理员对企业内的 Windows终端、Windows 服务器设备及Microsoft 365、Edge浏览器等关键软件设置安全基线,或者通过把设备的当前配置与安全基线进行比较实现配置审计。

SCT 主要基于组策略对象实现安全配置,对于未加入域的单机设备也能实现一部分的安全配置设置。而加入了域的设备可以通过域控制器配置和应用组策略配置文件实现域内应用,极大地方便系统管理员执行网络安全运维加固工作。

具体内容自觉没必要当文抄公,我把关于安全基线指南和如何使用 Microsoft 安全合规工具包的微软文档链接附在本文后,读者可以自行参阅。

本次更新是新增了 Windows 11 23H2 的安全基线。

需要注意,SCT 工具的更新不包含已经停止支持的系统的安全基线。

比如 Windows 只发布从 Windows 10 开始的安全基线,更早的 Windows 版本已经不再发布。服务器操作系统方面也是只有 Windows Server 2022 的安全基线。

所以,只要管理的范围内存在早期版本的操作系统,系统管理员就必须注意保留 SCT 安全基线的历史版本。

在 Windows 11 23H2 安全基线包的说明文档中,可以得到各项更新信息,列举如下。

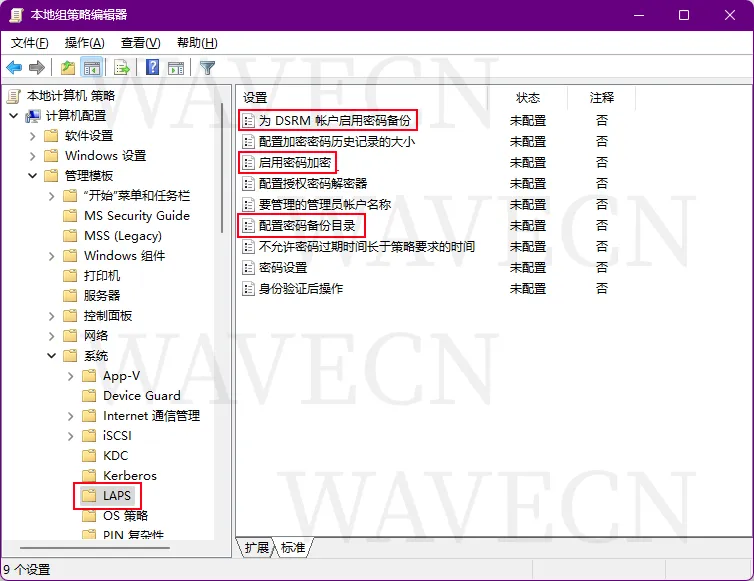

LAPS 我之前也介绍过。

随着旧的LAPS管理功能在2023年10月23日起被新的功能实现取代,本次 SCT 的更新也随之而更新了相应的安全基线设置。具体设置在组策略的:

管理模版/系统/LAPS

Administrative Templates/System/LAPS

分支下,新增了三项设置:

1)配置密码备份目录:基线配置默认启用,目标为活动目录

2)为DSRM账号启用密码备份:基线配置默认启用

3)启用密码加密:基线配置默认启用

具体见下图。

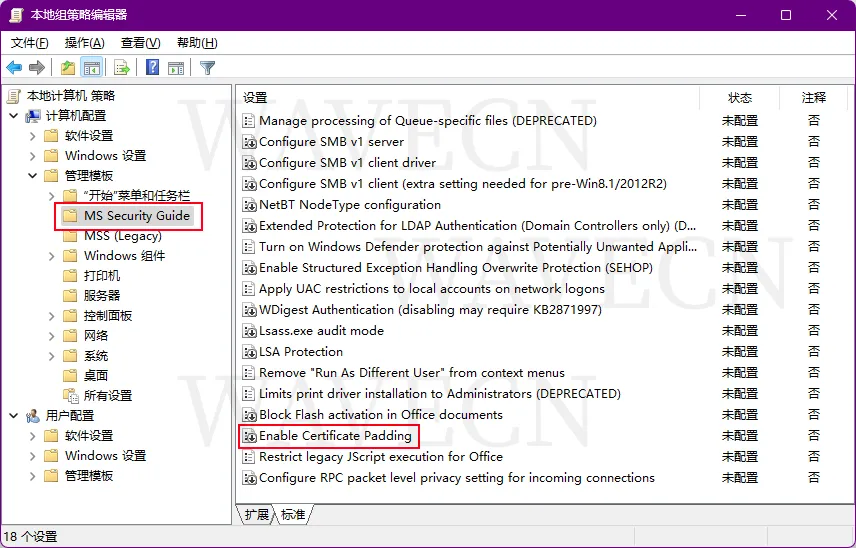

通过安全指南模版 SecGuide.admx配置文件,新增了配置项目:

Enable Certificate Padding(启用证书填充)

该模版需要放置到目录:

%systemroot%\PolicyDefinitions\

放置后打开组策略编辑器就能看到新增的策略配置项目:

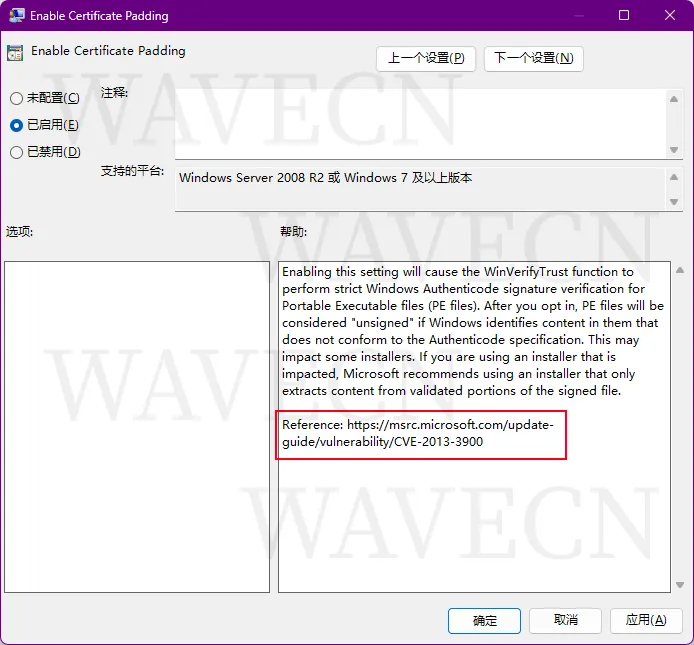

这也是笔者在前不久介绍过的,一个存活时间长达10年的BUG:

这其实是在2013年已经被发现的问题,但在2022年重现。按项目的介绍,启用此设置将导致WinVerifyTrust函数对便携式可执行文件(PE文件)执行严格的 Windows Authenticode 签名验证。

微软果然最后还是通过组策略方式提供了该问题的修补开关。

在选择启用该组策略设置后,如果Windows系统对PE文件识别出不符合 Authenticode 规范的内容,则PE文件将被视为“未签名”。

在之前的漏洞情况介绍中,我们已经知道启用该配置是可能会影响一些安装程序的运行,比如 Google Chrome 浏览器的全量安装包。

微软建议的解决办法是使用只从签名文件的验证部分中提取内容的安装程序。绕着弯来说的意思就是让软件开发商变更其安装程序。

实际上 Google Chrome 浏览器的全量安装包是利用了 7-zip 来实现的。在笔者看来,既然 7-zip 所达到的压缩能力 Google 也认可了,Google 就应该资助一下 7-zip 的开发,在创建自解压程序的功能中增加支持同步实现代码签名。

说回来。系统管理员应先进行环境适配测试后,再应用该配置进行加固。

关于WinVerifyTrust 签名验证漏洞的信息放在文后。

在防范恶意代码方面,微软对每一次发布的安全基线都会进行 Microsoft Defender 全设置项的复核,基于复核结果调整在安全基线中建议的设置。

全部的设置可以在基线包中GP Reports目录下的htm文件中查看。

本次调整是在之前的安全基线的基础上涉及新增或调整了10个设置,位于组策略的[管理模版\Windows组件\Microsoft Defender 防病毒]路径下:

- 为本地管理员配置列表合并行为:设置为禁用

- 控制排除项是否对本地管理员可见:设置为启用

- 关闭例程更新:设置为禁用

- MAPS\需要进一步分析时发送文件示例:设置为启用、发送所有样本

- 实时保护\配置监视传入和传出文件和程序活动:设置为启用和双向

- 实时保护\监视计算机上的文件和程序活动:设置为启用

- 实时保护\不论何时启用实时保护,都会启用进程扫描:设置为启用

- 扫描\扫描压缩的可执行文件:设置为启用

另外文档还专门指出,在部署了微软端点防御程序即 Microsoft Defender for Endpoint 时,应对:

MpEngine\启用文件哈希计算功能:设置为启用

因为这是一个协同工作的选项。

需要提醒注意的是 Microsoft Defender for Endpoint 是附加的收费服务。

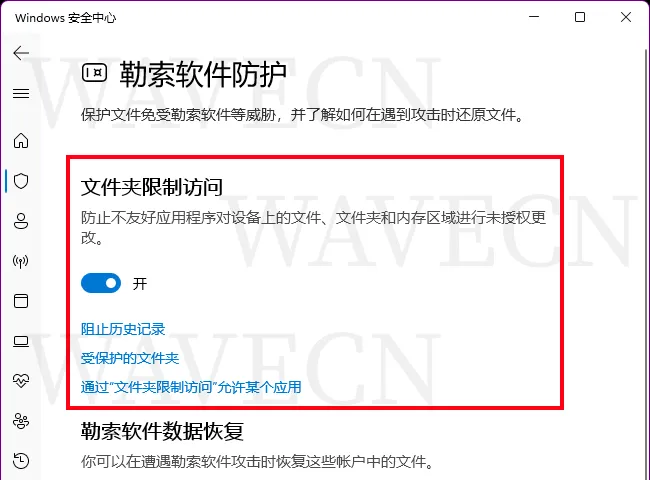

受控文件夹访问(Controlled Folder Access,CFA)是Microsoft Defender Antivirus 内置的功能。其设计目的是为了保护数据免遭受恶意访问,例如勒索软件。

在安全基线中没有配置启用CFA,但微软强烈鼓励用户先将该设置开启一段足够长的时间,即设置为“已启用、审计模式”。

在收集到了足够的日志记录后,用户应根据日志记录信息研究确定具体应如何实践,然后对CFA功能进行充分的配置,并最后设置CFA为拦截模式而不是审计模式。

受控文件夹访问并不是Windows 安全中心的新功能,但相关的介绍和讨论都比较少。究其原因主要是因为国内大多使用了其他终端安全软件,Windows 安全中心的功能就被屏蔽掉了。

其它的终端安全防护软件一般都保持向Windows系统原生功能看齐并超越的产品设计理念,也有提供大致相同的功能。

但其实在笔者看来,Windows安全中心发展到现在,对于专业用户来说已经完全足够,没必要再另外安装其他安全软件。

关于受控文件夹访问的微软文档链接在文后。

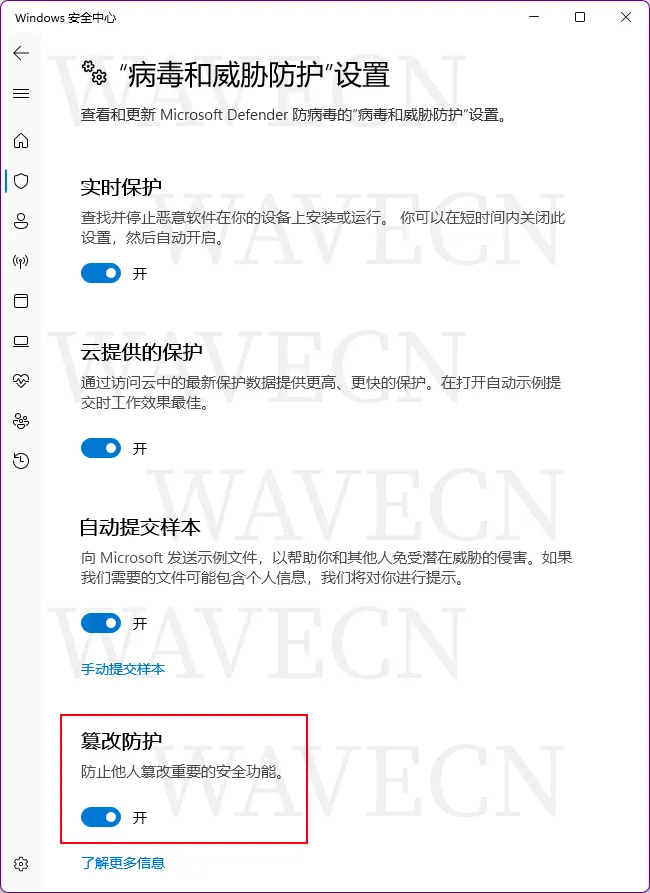

篡改防护是Windows 安全中心中提供的一项防护功能,也可以在微软端点防御程序中受控。该功能可帮助防止某些安全设置(如病毒和威胁防护)被禁用或更改。

这里展开说说。勒索软件的入侵机制可以从方式上区分为自动化操作和人工操作两大类型。自动化操作的勒索软件通常会基于操作系统的常见漏洞进行自动化的试探,并在试探得手时自动对用户数据进行数据加密、提示赎金等操作。

而人工操作的勒索软件是组织化运行,通常以社交工程或者远程渗透方式获得目标对象的高权限用户账号,然后在内网进一步提升权限和搜寻、控制高价值数据设备,进而以人工操作破坏防御手段,实施数据盗取和加密。

据微软文档称,在启用了篡改防护后,无法更改以下防篡改设置:

- 病毒和威胁防护保持启用状态。

- 实时保护保持打开状态。

- 行为监视保持打开状态。

- 防病毒保护,包括 IOfficeAntivirus (IOAV) 保持启用状态。

- 云保护保持启用状态。

- 执行安全情报更新。

- 对检测到的威胁自动执行处理操作。

- 保持安全通知信息在 Windows 安全中心中内可见。

- 对已存档的文件执行扫描。

微软建议对安装使用了微软端点防御程序的计算机在应用安全基线配置时,同时启用其篡改保护设置,从而为对抗人工操作的勒索软件增加额外的保护层。

需要注意,一旦发现用户终端存在对篡改保护设置的修改尝试,这就意味着内网很可能已经被入侵,攻击者正在尝试和部署下一步行动。无论安装的什么端点防御软件,都应该立即提升警戒级别并进行彻底排查。

关于篡改保护的微软文档地址见文后。

其它调整包括有:

1)修改了传统的MSS自定义管理模板的项目标题,删除了标题中曾经包含的“建议”的字眼,以免造成用户的理解混乱。

2)传统的LAPS.admx模版因为已经淘汰而被删除。

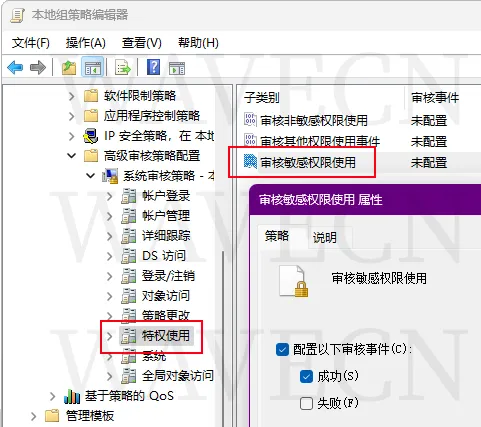

3)高级审核策略配置\审核策略\特权使用\审计敏感权限使用:更改为仅“成功”,不再勾选“失败”。微软称,该修改是因为来自失败选项的噪音在增加,经他们评估,同时保持记录审核成功和失败日志信息的安全价值很低。

在笔者经验,开启了记录审核失败事件后,日志内很容易就会充斥着大量由软件程序产生的失败记录,把更有价值的其它审核失败记录埋没掉了。不过,还是可以通过筛选的办法筛选过滤的。

SCT的下载地址

https://www.microsoft.com/en-us/download/details.aspx?id=55319

安全基线指南

如何使用 Microsoft 安全合规工具包

WinVerifyTrust 签名验证漏洞

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2013-3900

关于受控文件夹访问

https://learn.microsoft.com/zh-cn/microsoft-365/security/defender-endpoint/controlled-folders

关于篡改保护

本站微信订阅号:

本页网址二维码: