国产操作系统加固措施汇总(202409)

2024-9-16 补充:

考虑到公众号或博客网站其实并不适合用于持续跟踪相关安全基准和加固工具的更新,于是创建了一个开源项目,欢迎有兴趣的朋友参与更新:

https://gitee.com/SenderSu/China_OS_Security_Benchmarks

2024-9-15:

笔者之前的文章中充分表达了,对国内信息化基础软件产品比如国产操作系统,其安全基准的制订和发布实际是一盘散沙、各自为战的局面颇感无奈。

总额有限导致的市场竞争固然是一种因素,但习惯了单打独斗而不是抱团创新也是一种因素吧。

笔者:国际认证信息系统审计师、软考系统分析师、软件工程硕士

不过,多说无益,与其干等不如自己动手。于是笔者就收集整理了一些国产操作系统在安全基准指引和加固操作工具方面的相关信息。

话说,笔者真心建议国产操作系统各大厂商把安全加固相关的说明放在官网首页显眼处。这么重要的工作,就不应该让系统管理员到处找。

关于本文的一些必要说明:

1、本文并不能全部覆盖所有国产操作系统,如有补充欢迎留言。

2、由于篇幅、时间所限,加上具体应用场景各不相同,本文并不深入介绍安全基准和加固工具的具体情况,仅简要地描述安全基准说明文档和加固工具的获得与使用的基础情况。建议读者自行搭建测试环境进行深入了解。

3、以下排名不分先后,完全随意。

之前笔者文章中介绍过的非官方安全加固脚本已经停更两年了,刚好上周(2024年9月5日前后),银河麒麟发通稿介绍自己的加固工具,大致情况可参考如下链接:

https://www.kylinos.cn/about/news/2110.html

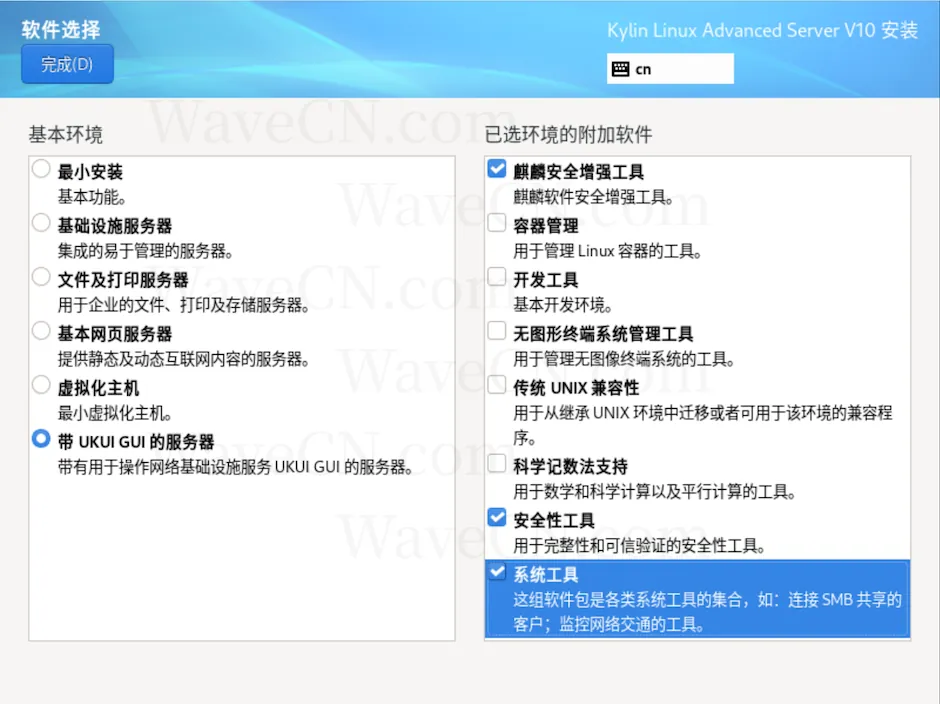

该加固工具已包含在操作系统的组件范围内,可联同操作系统一并安装,但要手工勾选“麒麟安全增强工具”,如图1。

图1 安装麒麟操作系统同时安装安全加固工具

笔者认为,其实应该默认就勾选安装,不要让系统管理员还要提醒自己要手工勾选安装。

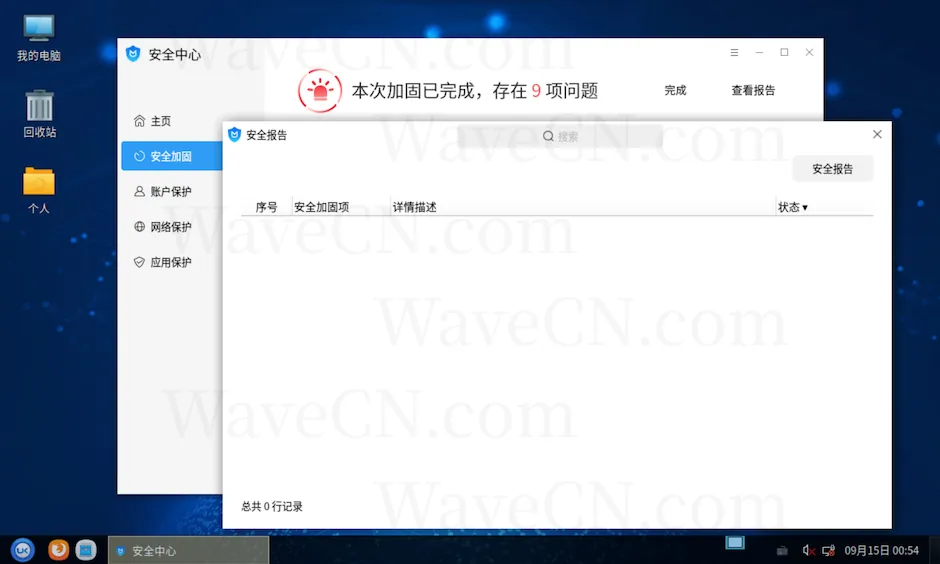

比较奇怪的是,执行加固后工具给出的安全报告是空白的,如图2。

图2 加固后安全报告无内容

文档方面,加固工具的具体使用说明并未包含在系统管理员手册(银河麒麟高级服务器操作系统V10系统管理员手册,2024年3月)内,而是在银河麒麟的知识库 kb.kylinos.cn 有独立的手册,名为《银河麒麟安全中心用户手册》。该手册描述了工具的使用方法,没有具体介绍工具执行的加固设置。

龙蜥仅指 OpenAnolis 社区版。

文档方面,OpenAnolis 项目释出了名为《Anolis OS 安全最佳实践》的加固指引文档,与 CIS Benchmarks 相似。

工具方面是随同加固指引文档释出了基于命令行操作的扫描和加固工具。地址如下:

https://gitee.com/anolis/security-benchmark

OpenAnolis 加固工具的特点是贴近 Linux 社区原生,与 OpenSCAP 有整合关系。关于 OpenSCAP 也可以参考笔者之前的文章:《关于OpenSCAP/SCAP安全策略的介绍》和《如何使用OpenSCAP检查工具进行安全策略核查?》。

项目有持续更新,Release 不算频繁,最近一次是在2024-01-19 释出版本 1.5.1。

鉴于龙蜥体系是社区加商业构成上下游体系,理论上 OpenAnolis 的下游商业版本可以进一步地在现有的命令行工具的基础上开发 GUI 版本以方便从 Windows 环境迁移过来的系统管理员们。但本文不涉及其下游商业版本。

在此之前,统信 UOS 已经专门说明了 UOS 1070 版本内置新版本的加固工具。1070 版本是在2024年5月11日发布的,其发行注记位于:

https://doc.chinauos.com/content/C-T8Vo8BZybsW1rIMzb9

发行注记的第2.4节对新版本的加固工具进行了功能描述。

安装运行 UOS 1070,运行加固工具,操作界面如图3:

图3 统信 UOS 加固工具 GUI 界面

执行加固操作后,可以查看到进行了哪些加固设置,如图4。

图4 统信 UOS 加固工具基线加固报告

至于加固指引文档方面,笔者找遍了他们的开发者平台(uosdn.uniontech.com)和文档中心(doc.chinauos.com),均未发现有完整的加固指引文档。

也有可能是不公开提供,如有哪位读者知道,请留言告知。

欧拉体系也是社区和商业上下游版本的结合,所以笔者也只观察社区版 openEuler。

openEuler 在 gitee 上建立了项目,设立了 openEuler 安全委员会。openEuler 安全委员会创建并公开发布了《openEuler安全配置基线》,项目地址如下:

https://gitee.com/openeuler/security-committee

项目没有以具体到版本号的方式释出安全配置基线,其全文位于:

https://gitee.com/openeuler/security-committee/blob/master/secure-configuration-benchmark/release/

同时,openEuler 的文档网站有专门列出安全加固指南,例如:

https://docs.openeuler.org/zh/docs/22.03_LTS_SP2/docs/SecHarden/secHarden.html

但这个指南的内容组织方式......还不如直接看安全配置基线。

加固工具方面,openEuler 首先是通过内置的 openEuler-security 服务,配合按需要修改:

/etc/openEuler_security/usr-security.conf

配置文件中的设置项实现加固。笔者觉得以服务方式实施加固的设计颇为特别,或者可以转化为未来实现持续审计的先行措施。有兴趣的读者可以参考笔者之前的文章:

openEuler 也有一个安全中心加固工具子项目,地址:

https://gitee.com/openeuler/ks-ssr

但该项目没有独立释出版本,也没有随同发行版一起发行。

理论上可以 git clone 项目代码到测试环境 build 之然后尝试运行,时间所限笔者未尝试。

腾讯的 TencentOS 所知的人不多,关于该产品安全的说明位于:

https://cloud.tencent.com/document/product/1397/72782#Q14

TencentOS 主要面向的是云原生使用场景,产品声明了与 CentOS7 和 CentOS8 二进制兼容,因此CentOS/RHEL的加固措施可以直接应用其上。

其文档也未见有专门就安全加固进行详细介绍,由于保持了与 CentOS 的兼容,问题还是比较容易解决。用户可直接参考 CIS Benchmarks 的 CentOS 加固文档进行加固,或使用 OpenSCAP 工具进行基线检查等操作。

作为甲方,如果只部署一种操作系统,那么安全加固信息的散落并不是什么问题。

但如果是多种操作系统混合部署的环境,要能持续跟踪获得安全加固信息,没有统一的来源那就会让人比较恼火了。

况且还不是都能直接通过操作系统本身的软件包更新而获得加固工具,加固指引文档的质量也各有千秋。

具体到命令行和 GUI 工具,笔者认为操作系统厂家必须是两种方式都能提供。

因为命令行方式可用于快速批量部署和部署后的定期审计,实现各种过程自动化。而 GUI 工具可以降低使用门槛,避免个别系统管理员因为学习曲线影响而引致放松甚至放弃执行安全加固。

还有就是加固工具应能就执行的加固设置输出完整的日志信息,以备进行审计和在需要时能手工还原。

国产化转型期,厂家需要为甲方提供功能设计上考虑得更周到的产品。

注:题头图由豆包生成。

本站微信订阅号:

本页网址二维码: